Splunk Enterprise Security 5.0 + Investigation Workbench

Хорошая новость для любителей SIEM нового поколения! Вышла версия Splunk Enterprise Security 5.0, которая укрепила и без того сильные позиции Splunk в сегменте лидеров на мировом SIEM-рынке [2].

Хорошая новость для любителей SIEM нового поколения! Вышла версия Splunk Enterprise Security 5.0, которая укрепила и без того сильные позиции Splunk в сегменте лидеров на мировом SIEM-рынке [2].

Главной фишкой новой версии стали функционально обогащенные компоненты решения, позволяющие сократить время между компрометацией и обнаружением, а также между обнаружением и восстановлением/исправлением последствий атаки. За эти задачи в ES теперь отвечает новый инструмент – Investigation Workbench. Любителям переводов на русский язык предлагаем воспользоваться версией АРМ Разбора инцидентов. Вот предложили и всё, дальше будем использовать Investigation Workbench 🙂

Кроме этого, в ES переработан инструмент проведения расследований, есть новые плюшки в администрировании и аудите SIEM, а также традиционно повышена производительность (куда ещё, ну да ладно!).

Впрочем, про всё по порядку!

Ускорение расследования инцидентов

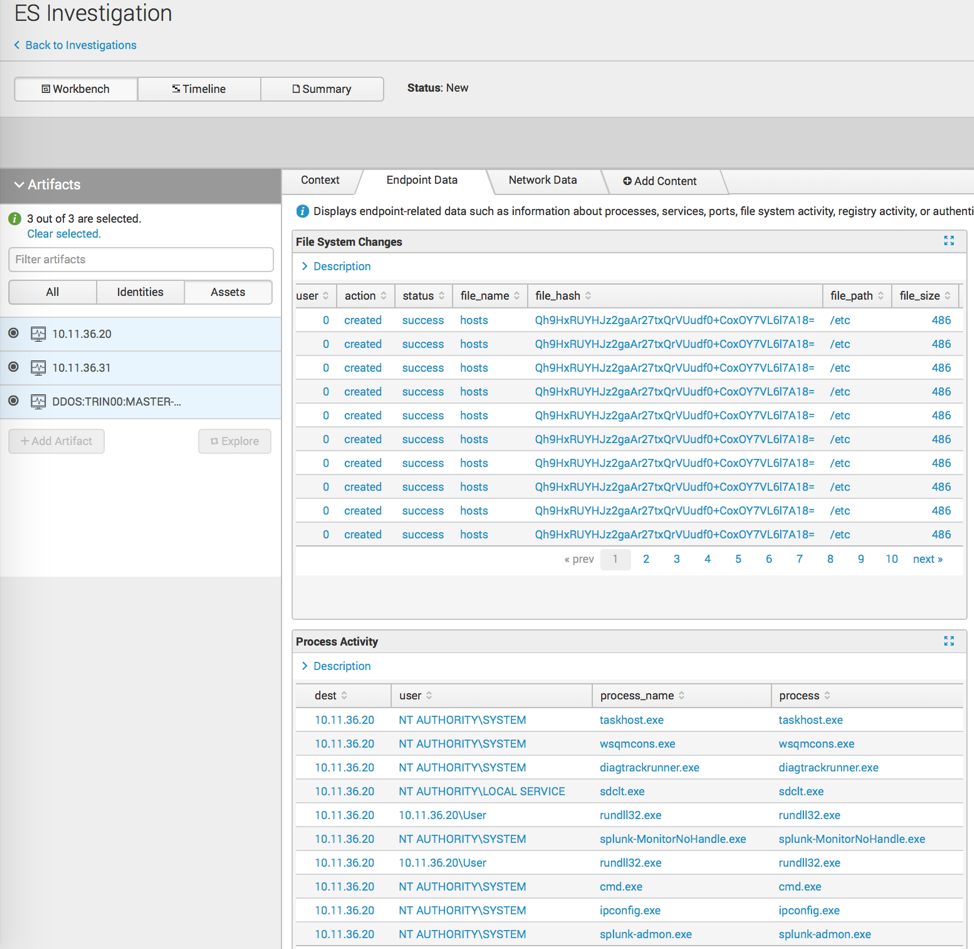

Использование Investigation Workbench позволяет систематизировать информацию об инциденте в едином пространстве для расследования. Всю релевантную информацию с затронутых рабочих станций, сетевых устройств, серверов, специализированных средств защиты, мобильных устройств, СКУД и т.д., которую раньше надо было собирать вручную, теперь можно проанализировать в автоматически созданном “кабинете” для расследования. Это дает полный контекст инцидента с привязкой к задействованным объектам и субъектам атаки (активам).

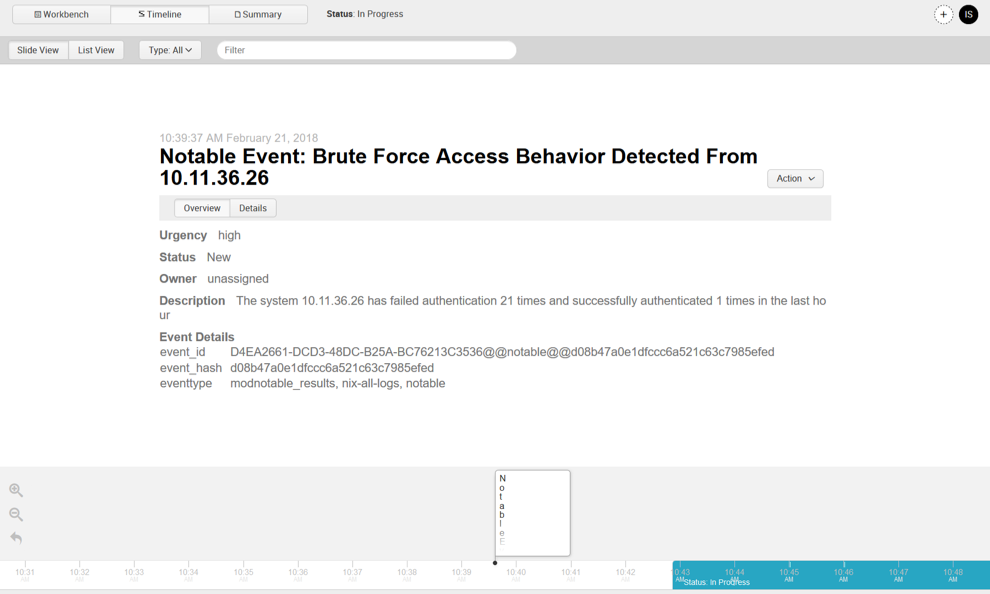

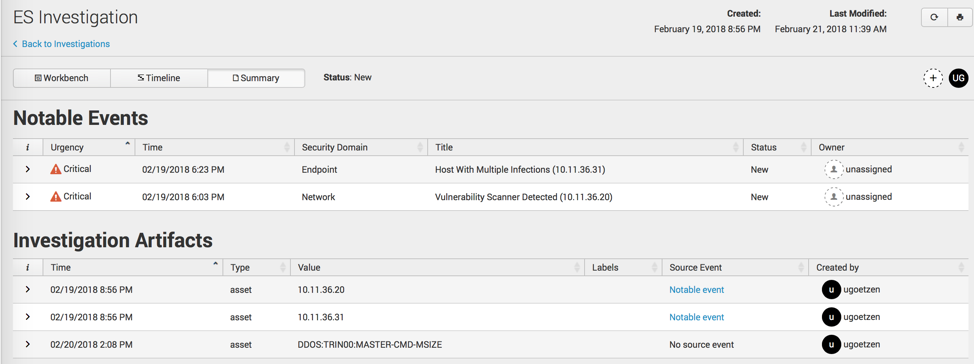

Существенно переработан интерфейс расследований. Теперь дашборд расследования содержит несколько отдельных вкладок: Workbench, Timeline и Summary. На вкладке Workbench отображается подробная информация о артефактах расследования: объектах (Assets) и учетных данных (Identities). Артефакты могут добавляться как автоматически из инцидентов, так и вручную.

При выборе конкретного артефакта в списке слева, на дашборде отображается набор вкладок с панелями, содержащими дополнительную информацию. Администраторы ES могут создавать свои вкладки или наборы, и добавлять новые панели на существующие вкладки. Набор доступных панелей можно расширить.

Ускорение времени реакции на инцидент

Стало возможно выбрать одно или несколько срабатываний SIEM (notable event в терминологии ES), перевести их в Investigation Workbench для дальнейшего анализа. При этом автоматически извлекутся и подтянутся данные по всем связанным с этими notable event объектами и субъектами (Asset и Identity). Дальше аналитикам представляется удобный интерфейс с возможностями гибкой фильтрации, раскладыванием данных по временной шкале и группировкой данных по типам источников.

Фактически,Investigation Workbench расширяет уже знакомые по предыдущим версиям ES функциональные возможности Investigation Timeline.

На вкладке Timeline располагаются все объекты, которые присутствовали на дашборде расследований из предыдущих версий ES 4.7.X: инциденты, дополнительные действия и заметки на временной шкале.

На вкладке Summary расположена общая статистика расследования: перечень инцидентов и артефактов расследования[3].

Стало еще проще отслеживать ход расследования: добавили поле статуса. При обновлении Enterprise Security существующим расследованиям присвоится статус New[4].

Вот тут на видео видно, насколько это удобно и как это работает!

Generic Intelligence

Появилась возможность добавления объектов generic intelligence. Это новый тип внешнего источника данных для расследований [5]. Загруженную таким образом информацию можно в дальнейшем использовать для корреляции событий или создания отчетов, используя команду inputintelligence.

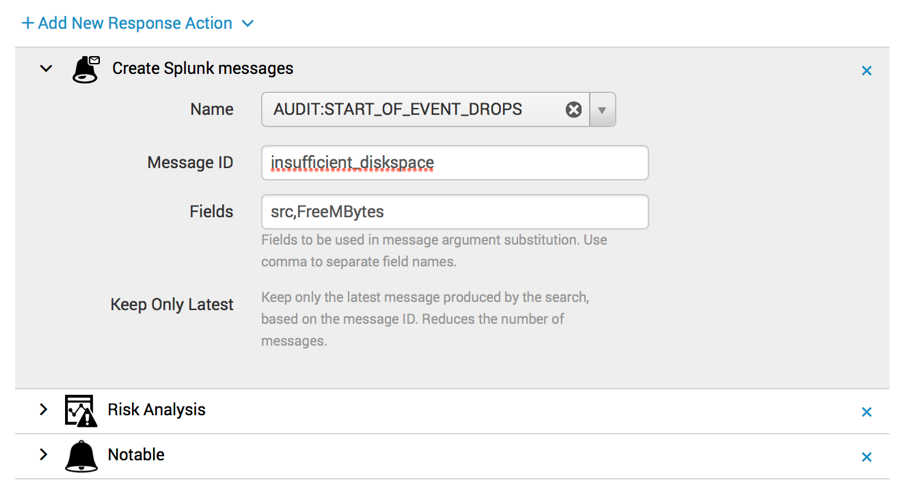

Новый тип Alert Action – создание сообщения в Splunk Web

Добавлен новый тип Alert Action – создание сообщения в Splunk Web. Например, в случае срабатывания инцидента, есть возможность сгенерировать сообщение, которое будет отображаться в кабинете пользователя в разделе Messages непосредственно в меню платформы Splunk[6]. Сообщения, которые будут генерироваться, должны быть предварительно прописаны в конфигурационном файле messages.conf.

Обновлённый Content Management

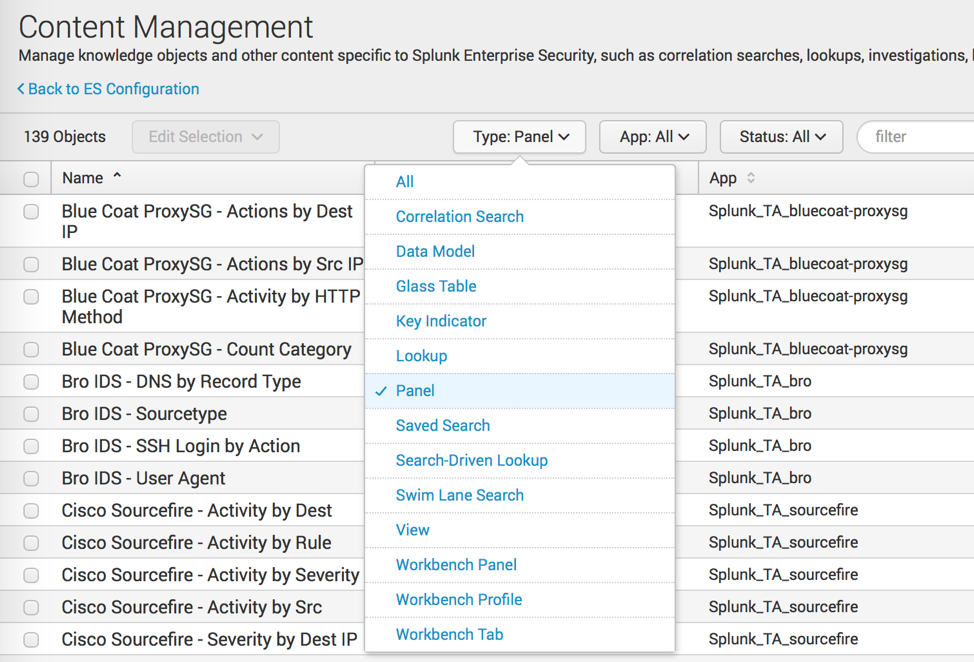

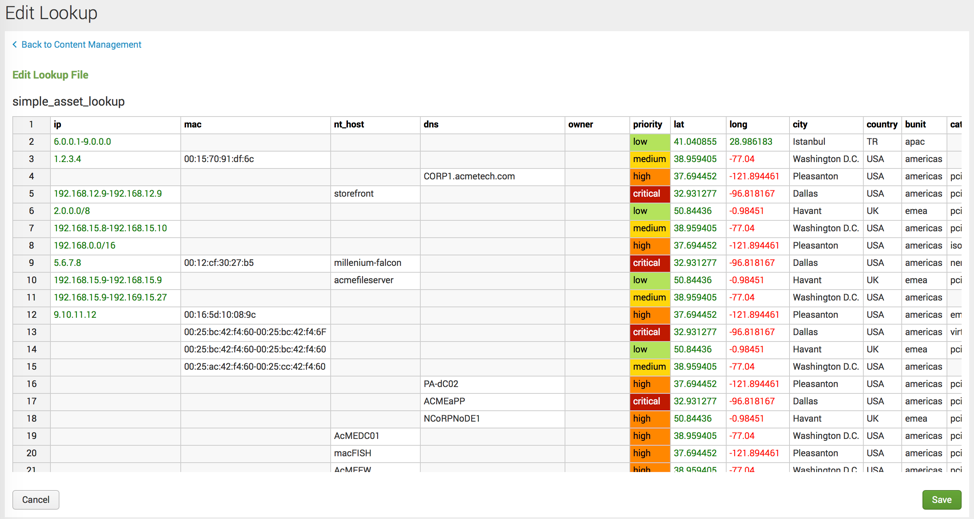

Добавлена возможность создания справочников (lookups) и панелей непосредственно через раздел Content Management.

Реализована более гибкая фильтрация по различным полям в объявлении объектов базы знаний Splunk [7].

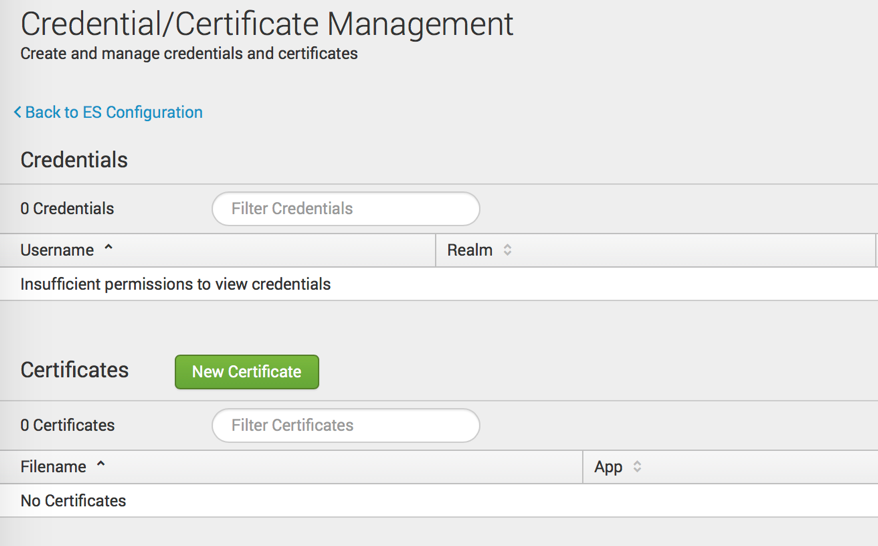

Управление сертификатами и учетными записями

Появился интерфейс добавления учетных записей и сертификатов, которые могут в дальнейшем использоваться для взаимодействия с внешними информационными системами (например, из scripted или modular input) [8].

Произвольные CSV-файлы, как источники Threat intelligence

Упростился формат разбора пользовательских CSV-файлов, содержащих объекты intelligence. Появилась возможность включения нескольких типов threat intelligence в одном пользовательском CSV-файле [9]. Также добавлена поддержка разбора ISAMarkings версии 2.0 в файлах STIX.

Усовершенствования для разработчиков приложений

Добавлена новая поисковая команда expandtoken, которую можно использовать для раскрытия значений токенов Notable Event во время выполнения поискового запроса (например, rule_name или rule_description)[10].

Применение Investigation Workbench для обогащения базы инцидентов и модель SaaS

Как визуальный и наглядный инструмент для расследований, Investigation Workbench может быть обогащен данными третьих сторон и внешних информационных систем. Например, в процесс расследования можно включить threat intelligence подписки сторонних производителей. А сам Investigation Workbench может стать незаменимой функциональной витриной в рамках предоставления ИБ услуг, как сервиса. Та самая модель SaaS, которая иногда звучно именуется SECaS.

Попробуйте для своих клиентов Investigation Workbench, это существенно увеличит качество их SECaS-а! 🙂

Заключение

Splunk Enterprise Security в версии 5.0 выглядит на 5+ с точки зрения расследования инцидентов! Кроме традиционно сильного механизма сбора данных с любых внутренних источников, новая версия существенно упростила взаимодействие с внешними системами, подписками и инструментами для обогащения данных об инцидентах! Очередная порция дружелюбности инструментария для пользователей и интерфейсов для сторонней интеграции детектед!

Выходите на связь, готовы показать, как это работает!

Информационные источники

[1] Use Investigation Workbench to Reduce Time to Contain and Time to Remediate.

[2] Gartner 2017 Magic Quadrant for SIEM

[4] Make changes to an investigation in Splunk Enterprise Security

[5] Add generic intelligence to Splunk Enterprise Security

[6] Create a Splunk Web message in Splunk Enterprise Security

[7] Create and manage lookups in Splunk Enterprise Security

[8] Manage credentials in Splunk Enterprise Security

[9] Upload a custom CSV file of threat intelligence

[10] Expand tokens in notable events using the expandtoken command

Enterprise Security, Forensic, Investigation Workbench, Splun, Threat intelligence, Обзор