Эффективный мониторинг решений Fortinet с помощью Splunk

Владельцы инфраструктуры (причем не только ИБ) на устройствах Fortinet, которые давно задумывались как реализовать комплексный мониторинг, могут порадоваться! Есть несколько решений данной задачи. Про них и составили обзор.

В обзоре представлены варианты реализации комплексного мониторинга решений Fortinet на платформе Splunk. Вот варианты интеграции этих интересных решений, которые предлагаются к рассмотрению:

- Использование специализированного приложения Fortinet FortiGate App for Splunk.

- Интеграция модуля Fortinet FortiGate Add-On for Splunk в SIEM-приложения Enterprise Security.

- Применение функциональности комплексной системы мониторинга SMART Monitor.

Выбор конкретной реализации зависит от специфики решаемой задачи.

Ниже подробнее описаны все три способа «подружить» устройства Fortinet со Splunk и реализовать централизованный мониторинг.

Fortinet FortiGate App for Splunk

Приложение Fortinet FortiGate App for Splunk, выпущенное в комбинации с мировым лидером в области анализа машинных данных платформой Splunk, реализует концепцию SIEM. Это законченное функциональное решение для конечного пользователя, в котором реализованы поисковые запросы, отчеты и уведомления от широкого ряда физических и виртуальных межсетевых экранов FortiGate.

Функции приложения:

- Категоризация, сортировка и дедубликация выявленных угроз безопасности.

- Использование моделей данных (инструмент Pivot) для мгновенного и точного определения уязвимостей в различных доменах безопасности с геолокационной привязкой.

- Быстрый сквозной поиск по собранным событиям безопасности, становящийся возможным в результате использования централизованного хранилища.

Преимущества использования приложения:

- Централизованное хранение логов и визуализация данных со всех интегрированных устройств Fortinet.

- Упрощение мониторинга и расследования инцидентов за счет использования преднастроенных в приложении метрик.

- Усиление защиты от угроз при работе с комплексными отчетами.

- Осуществление мониторинга за устройствами Fortinet в режиме реального времени.

- Уменьшение времени реакции и ускорение процесса восстановления с применением информации в режиме реального времени, поступающей от инфраструктуры межсетевых экранов Fortinet.

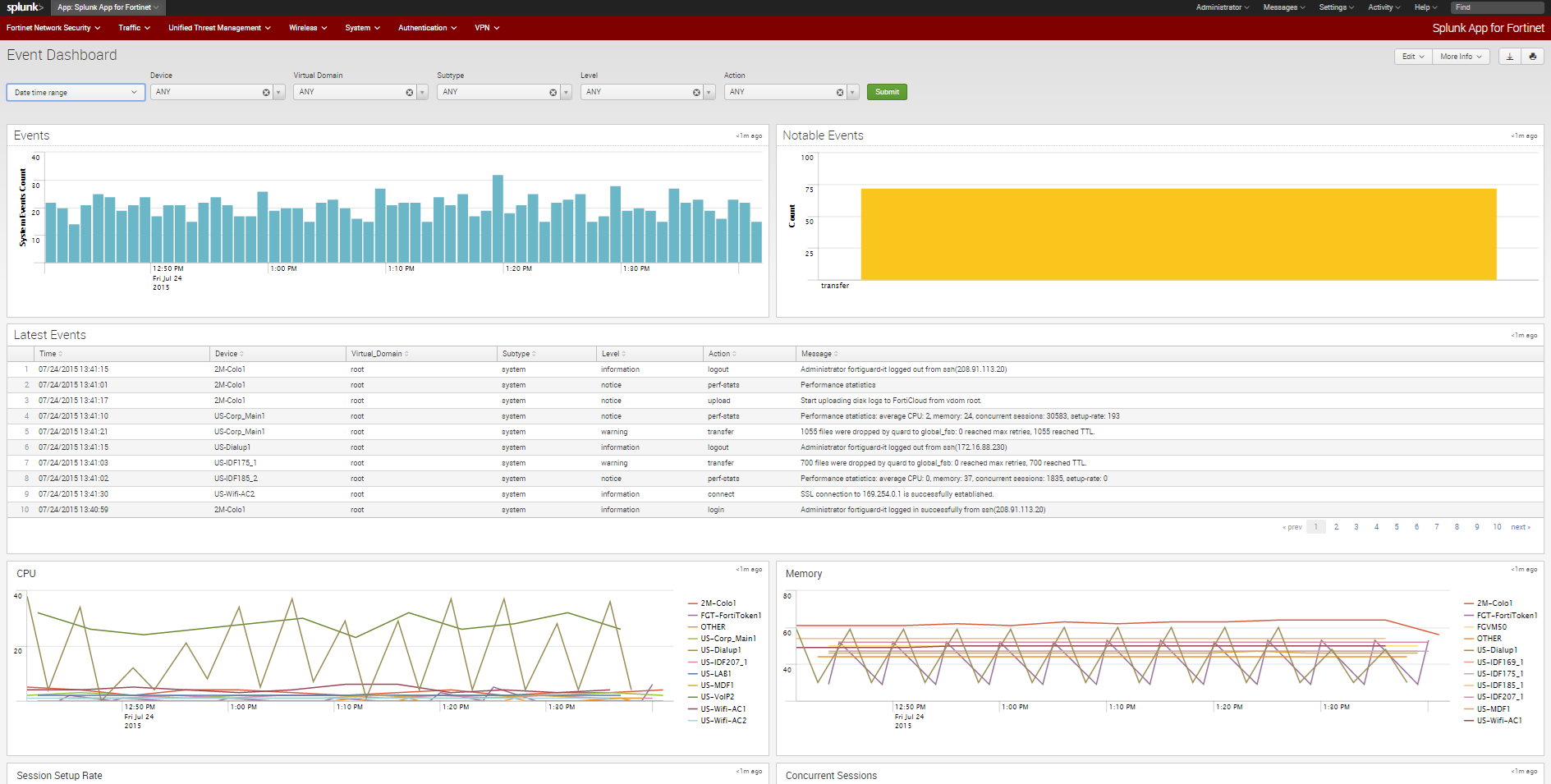

Интерфейс

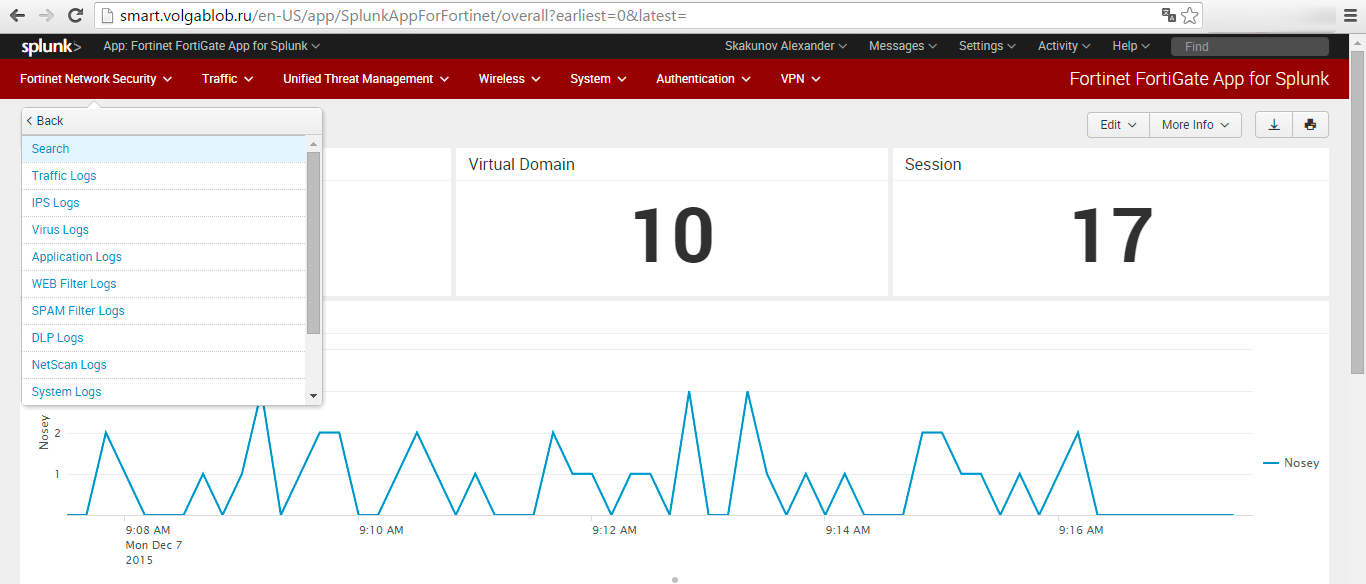

Меню приложения радует изобилием полезных пунктов. Например, на рисунке ниже, видно выпадающее меню Fortinet Network Security, в котором можно выбрать для анализа различные типы трафика. Естественно, пункты начинают работать, когда в анализируемой инфраструктуре появляется устройство-источник Fortinet соответствующего типа.

Как видно из рисунка, в оперативный анализ можно включить и DLP Logs, если в сети действует FortiGate с модулем FortiOS DLP и настроенными на анализ трафика сенсорами. Это очень интересная функциональность для последующей корреляции с логами файлового сервера или корпоративного портала. Будем тестировать и покажем на нашем решении Smart Monitor результаты.

Итак, основные пункты меню приложения следующие:

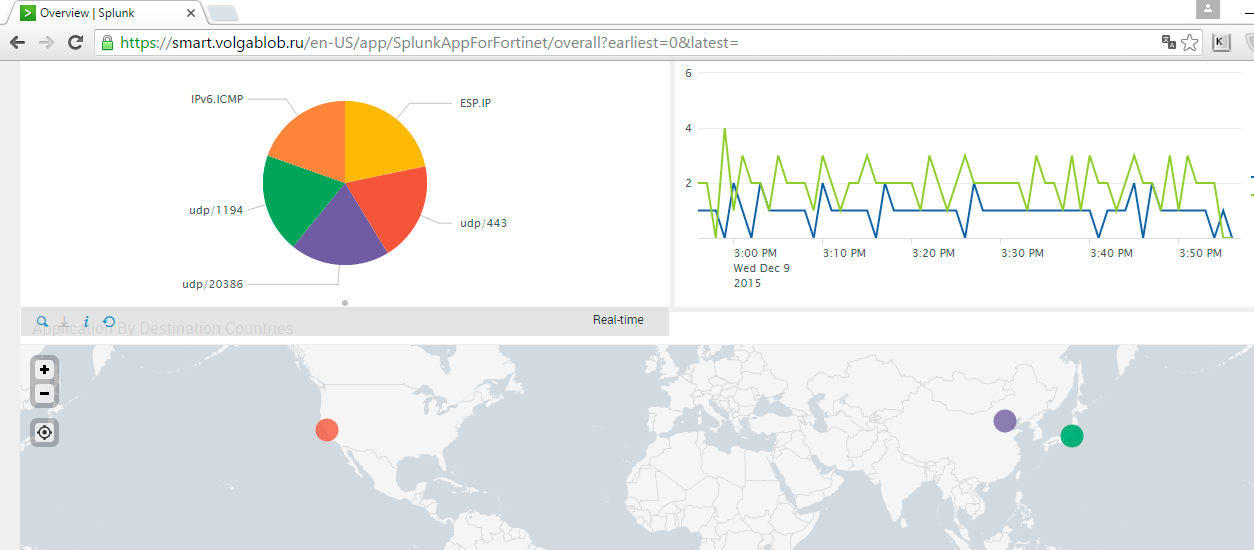

- Fortinet Network Security. Самый богатый на подпункты элемент! Именно с обзорной панели этого пункта меню начинается знакомство с приложением. На ней показано общее количество контролируемых устройств, виртуальные домены, сетевые сессии в режиме реального времени, представлена диаграмма распределения трафика по протоколам, а также график выявления уязвимостей (среднего и высокого уровня критичности). Внизу страницы можно увидеть распределение сетевую активность с геолокационной привязкой.

В данном меню собраны все источники трафика, которые сгруппированы в подпункт Search Fortigate Data. Гибкий поиск возможен по следующим типам трафика:

- Сетевой трафик, пропускаемый через межсетевой экран;

- Трафик от IPS;

- Трафик от потокового антивируса;

- Трафик от приложений;

- Журналы web-фильтрации;

- Журналы антиспам;

- Данные от DLP;

- События от NetScan;

- Системные события устройств Fortinet;

- Логи VPN;

- События аутентификации;

- События от беспроводной сети.

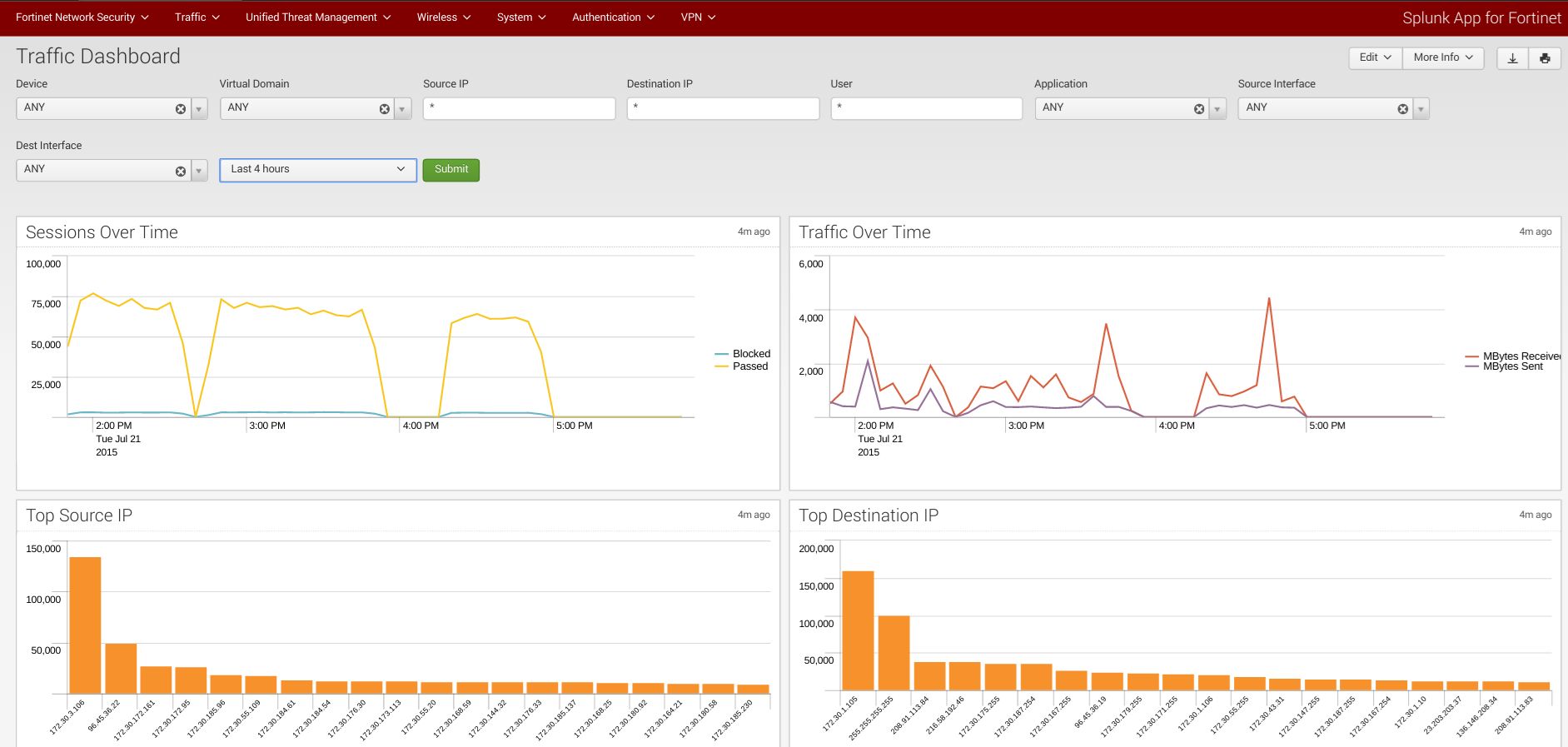

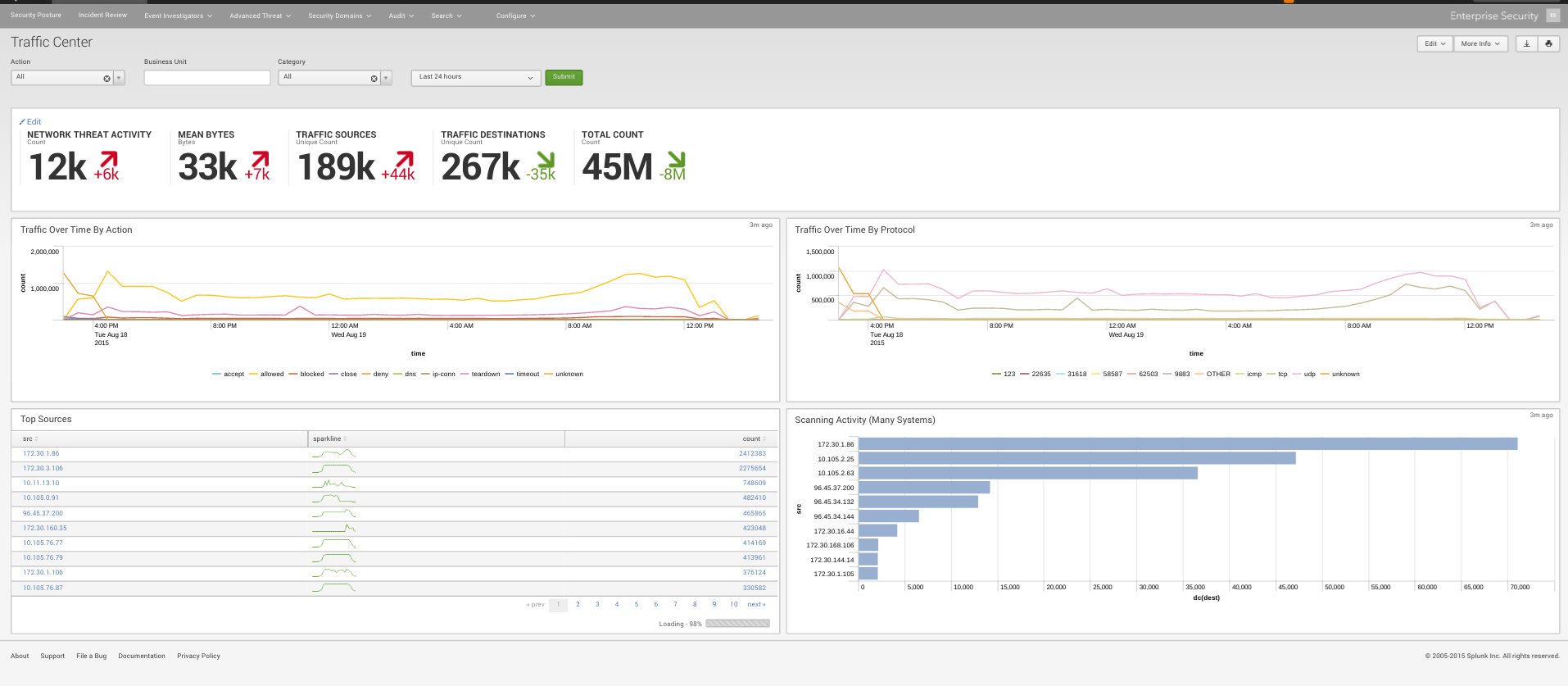

- Traffic. Консоль для анализа сетевого трафика, с фильтрами по устройствам, виртуальным доменам, источникам и назначениям, пользователям, протоколам и интерфейсам. Без написания запросов с использованием комбинации фильтров можно построить любой интересующий исследователя отчет и сохранить его в pdf или сразу распечатать.

-

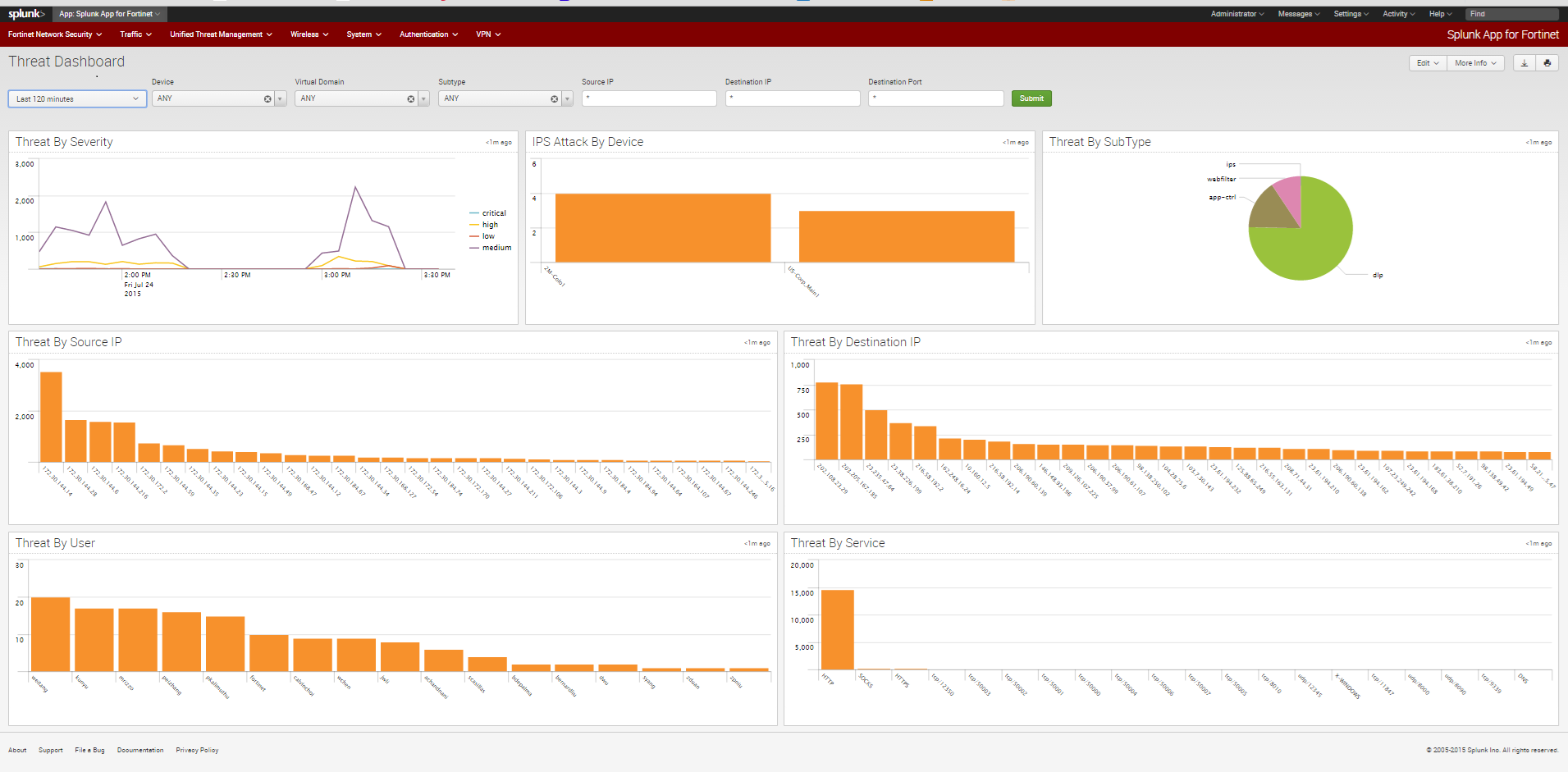

Unified Thread Management. Централизованная консоль мониторинга выявленных угроз безопасности. Тут важно отметить, что угрозы определяются вне приложения Fortinet FortiGate App, они выявляются в подключенных к Splunk устройствах и их модулях (см. перечень анализируемого трафика выше). Чем больше источников подключено, тем интереснее аналитика. В этом разделе приложения основная задача – удобная централизованная консоль визуализации по всем выявленным угрозам от всех типов источников. Информация сгруппирована в информационные панели:

- «График трудностей», показывающий число обнаруженных угроз уровня medium и critical на временной шкале (Threat By Severity);

- Диаграмма атак, зафиксированных на IPS;

- Распределение угроз по источникам их обнаружения;

- Группировка обнаруженных угроз по IP источника и назначения;

- Распределение угроз по пользователям, к которым они применимы и по сервисам, на которые они воздействуют.

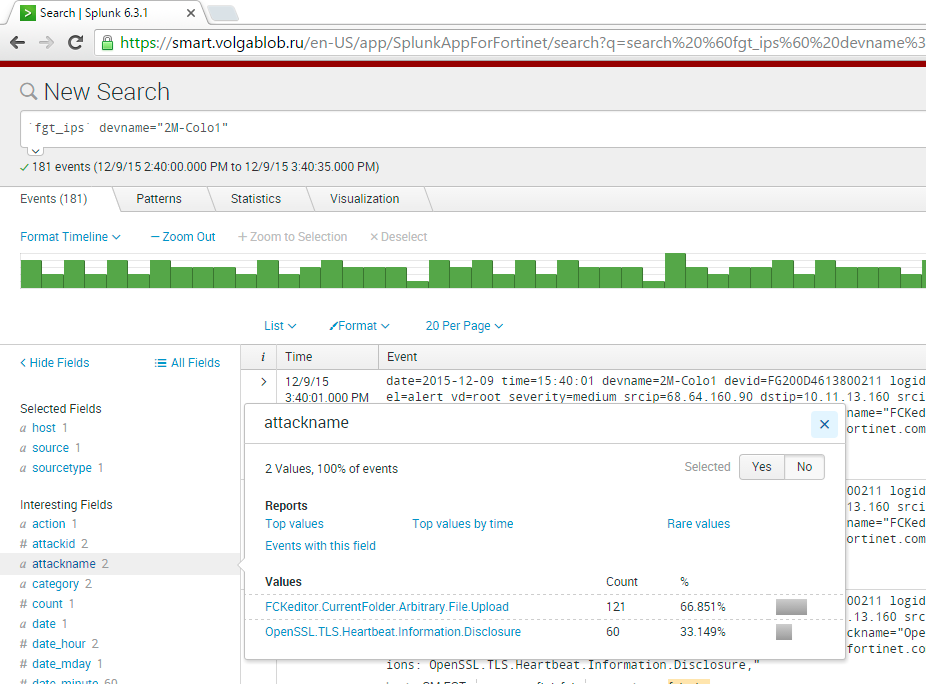

Узнать подробности о выявленных уязвимостях можно, кликнув на заинтересовавший вас элемент диаграммы. Провалиться механизм drill-down позволяет до сырых событий, которые пришли в приложение от того или иного источника. Хотя после попадания в систему события уже нельзя назвать совсем сырыми – Splunk в автоматическом режиме извлекает из них поля, по которым возможны любые выборки и анализ. Так, например, в поле attackname указывается название сработавшей сигнатуры, относящейся к выявленной угрозе.

Корреляции между найденными угрозами не строится. Это задача характерна для решения класса SIEM, которое будет описано ниже.

- Wireless. В данном разделе приложения можно в режиме реального времени следить за активностью в беспроводной сети. Тут указаны Top-10 потребителей беспроводного трафика, распределение по беспроводным устройствам и виртуальным доменам.

- System. Раздел отвечает за представление информации о событиях, связанных с администрированием устройств Fortinet и диагностической информации о них. Например, можно отобрать события установления и разрыва ssh-сессий конкретным пользователем, можно построить график со статистикой диагностических показателей устройств. Тут же можно увидеть знакомые всем любителям мониторинга графика загрузки процессора, ОЗУ, число открытых сессий и прочие показатели по любому выбранному устройству.

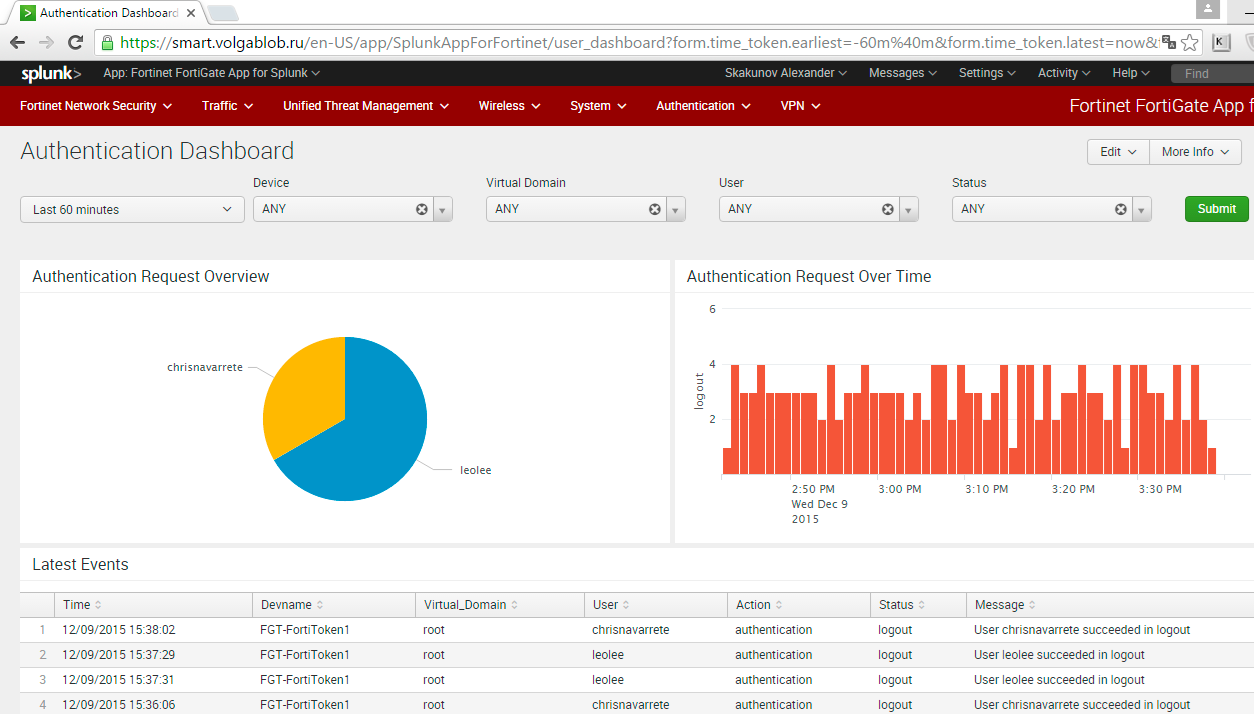

- Authentication.

Этот раздел про аутентификацию пользователей на сетевых устройствах Fortinet. Вместе с событиями login есть и события выхода из систем, что дает исходную информацию о длительности сессий и может случить основанием для построения биллинг-отчетов по сотрудникам. Ну и ответ на извечный вопрос «Кто это сделал?», применительно к определенному устройству или виртуальному домену.

- VPN.

На этой панели анализируется задействованная пропускная способность VPN-сессий с разделением на входящий и исходящий трафик, представлен график соединений на временной шкале. Можно построить аналитику по пользователям, видам VPN-соединений, терминирующим устройствам.

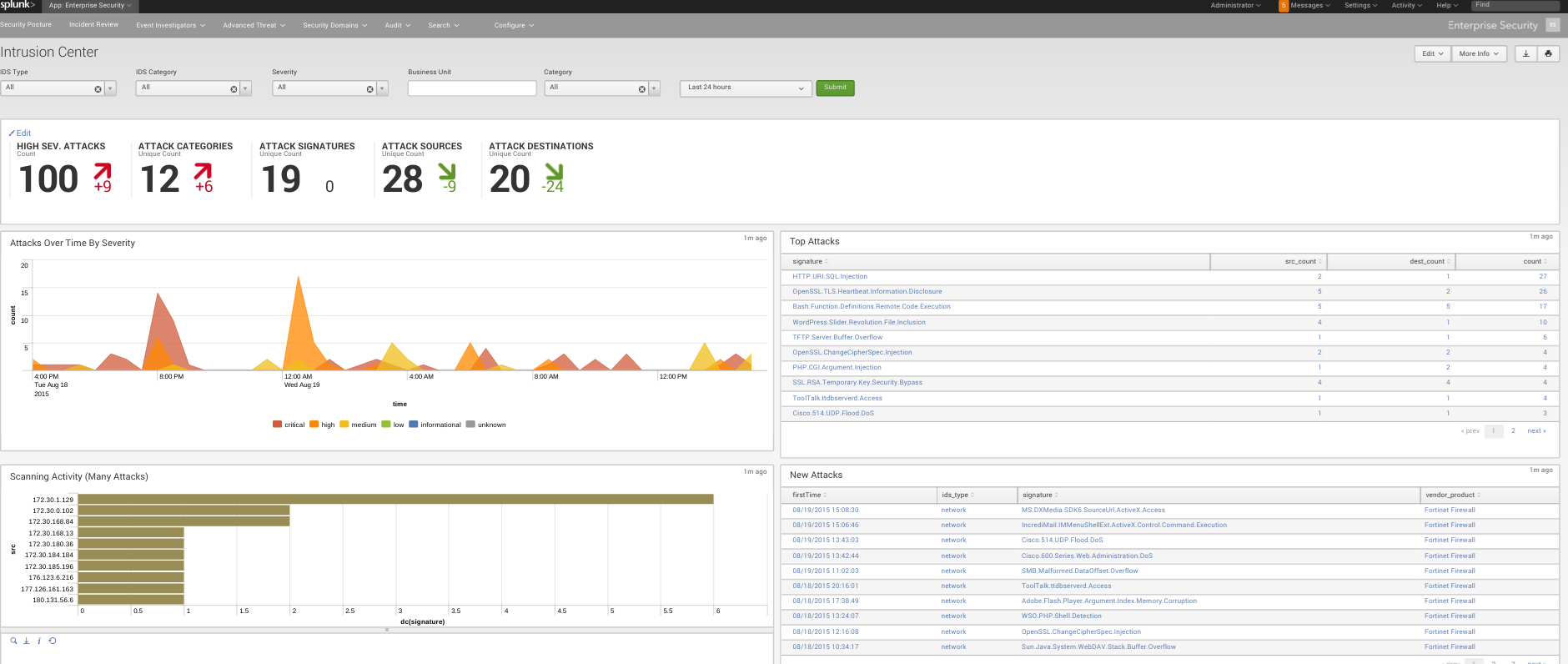

Fortinet FortiGate Add-On for Splunk

Модуль Fortinet FortiGate Add-On for Splunk является техническим компонентов (Add-on) к премиальному приложению Enterprise Security. Это приложение превращает платформу Splunk в специализированное SIEM-решение, с готовыми отчетами, корреляционными правилами и системой управления инцидентами безопасности.

В Enterprise Security одной из полезных функций является нормализация данных и распределение их по нескольким логическим группам – события аутентификации, события разграничения доступа и пр. Модуль Fortinet FortiGate Add-On for Splunk позволяет разложить данные от всех устройств Fortinet по полочкам SIEM.

Ключевые функции модуля:

- Интеграция событий аутентификации и доступа от Fortinet-устройств с Splunk Enterprise Security Access Center. К регистрируемым событиям можно отнести аутентификацию администраторов и пользователей, данные о установлении VPN-сессий и пр.

- Добавление событий антивирусных модулей FortiGate в Splunk Enterprise Security Endpoint Malware Center.

- Нормализация и запись в централизованное хранилище Enterprise Security логов трафика, IPS, журналов конфигурации система, событий Web-фильтрации и других данных с устройств Fortinet.

Модуль Fortinet FortiGate Add-On for Splunk включает так называемую Общую информационную модель (common information model, CIM), и сохраненные корреляционные запросы, которые можно использовать не только в приложении Enterprise Security, но и в других приложениях для Splunk.

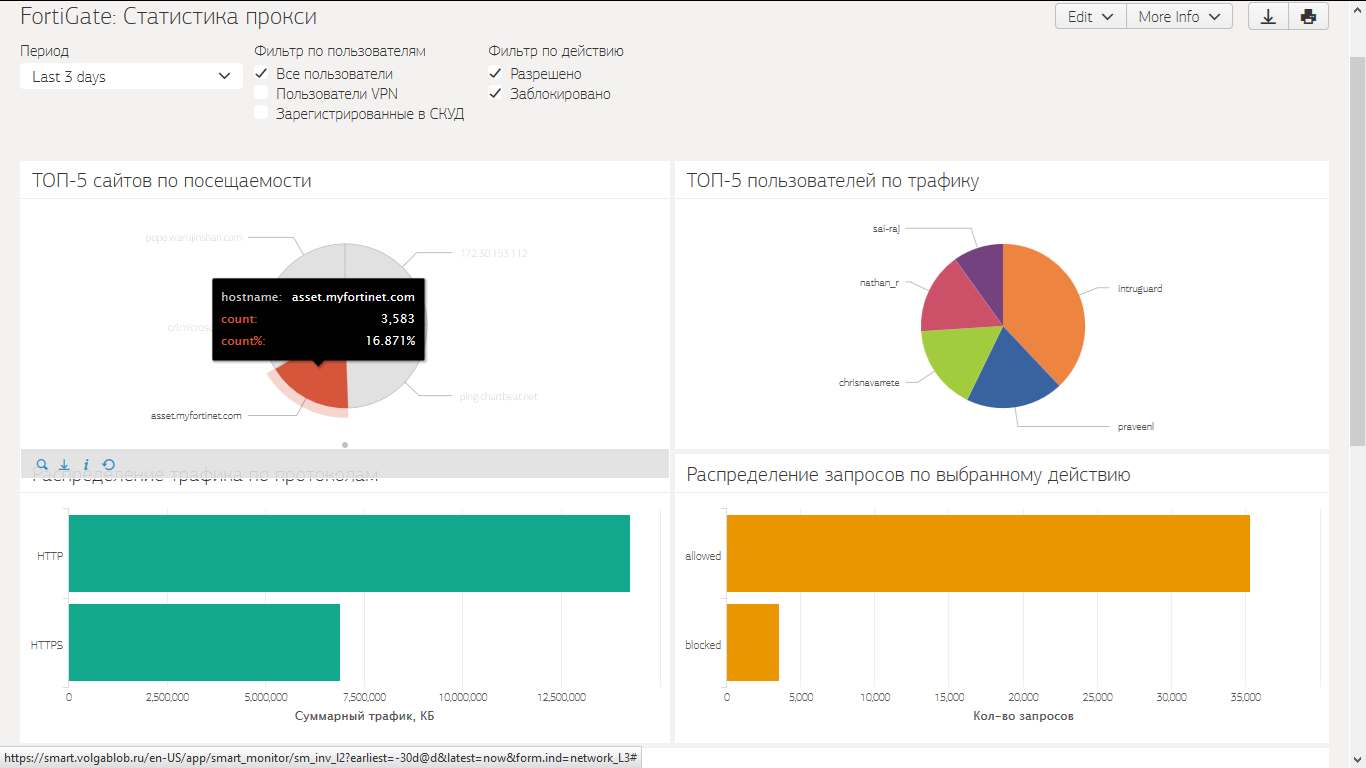

Интеграция средствами SMART Monitor

Еще одним вариантом подключить данные с Fortinet-устройств является использование возможностей комплексной системы мониторинга SMART Monitor. Фактически, SMART Monitor представляет собой приложение на Splunk, как и Fortinet FortiGate App for Splunk. При этом, для подключения к источникам, как раз используется Add-on Fortinet FortiGate Add-On for Splunk.

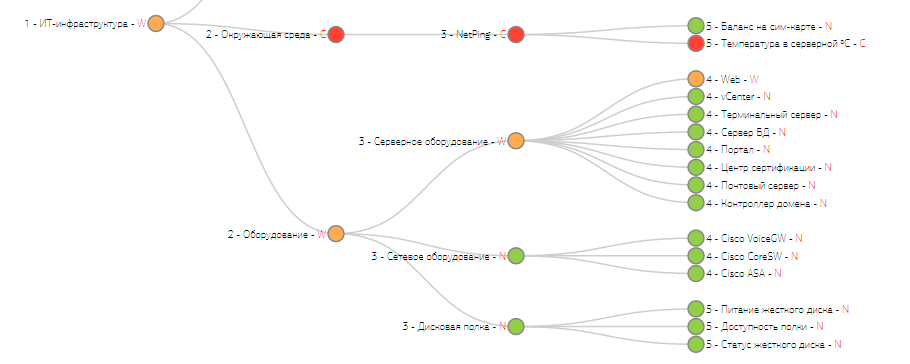

Сфера применения SMART Monitor существенно шире. Сейчас решение позиционируется как система комплексного мониторинга, которая предназначена различным подразделениям – ИТ, ИБ и бизнесу. В приложении реализована концепция иерархии индикаторов. Для примера, высокоуровневым индикатором может быть состояние всей ИТ-инфраструктуры. Тогда устройства Fortinet будут встраиваться на следующих уровнях декомпозиции, как устройства защиты периметра, антивирусные решения и пр.

Пример дерева индикаторов, поясняющий эту концепцию представлен на рисунке.

Принципиальным отличием приложения SMART Monitor от рассмотренного выше приложения Fortinet FortiGate App for Splunk заключается в том, что устройства Fortinet в SMART Monitor встраиваются в общую комплексную систему мониторинга. И можно прослеживать интересные корреляционные зависимости между событиями на этих устройствах и других компонентах ИТ-инфраструктуры.

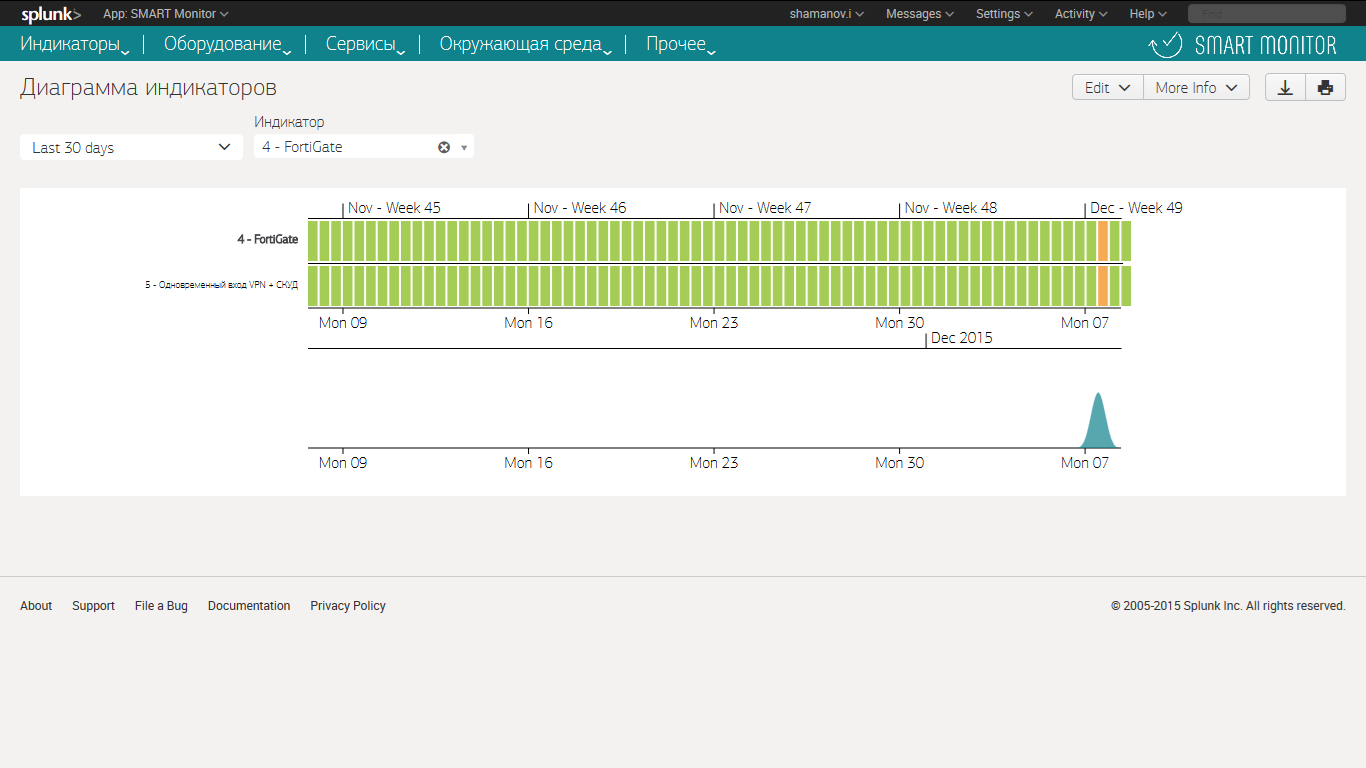

Например, на следующих снимках экрана показана возможность отсекать пользователей которые устанавливают VPN-сессии, а сами прошли через СКУД, т.е. находятся в офисе. такой случай говорит о возможной компрометации устройства, с которого устанавливается VPN, т.к. сотрудник в офисе сидит внутри сети, и в VPN-доступе не нуждается. В этом примере отдельно можно прикрутить фильтрацию на тип устройства, чтобы отсечь срабатывания на легитимные подключения пользователей по мобильным устройствам. Если это, конечно, легитимно :).

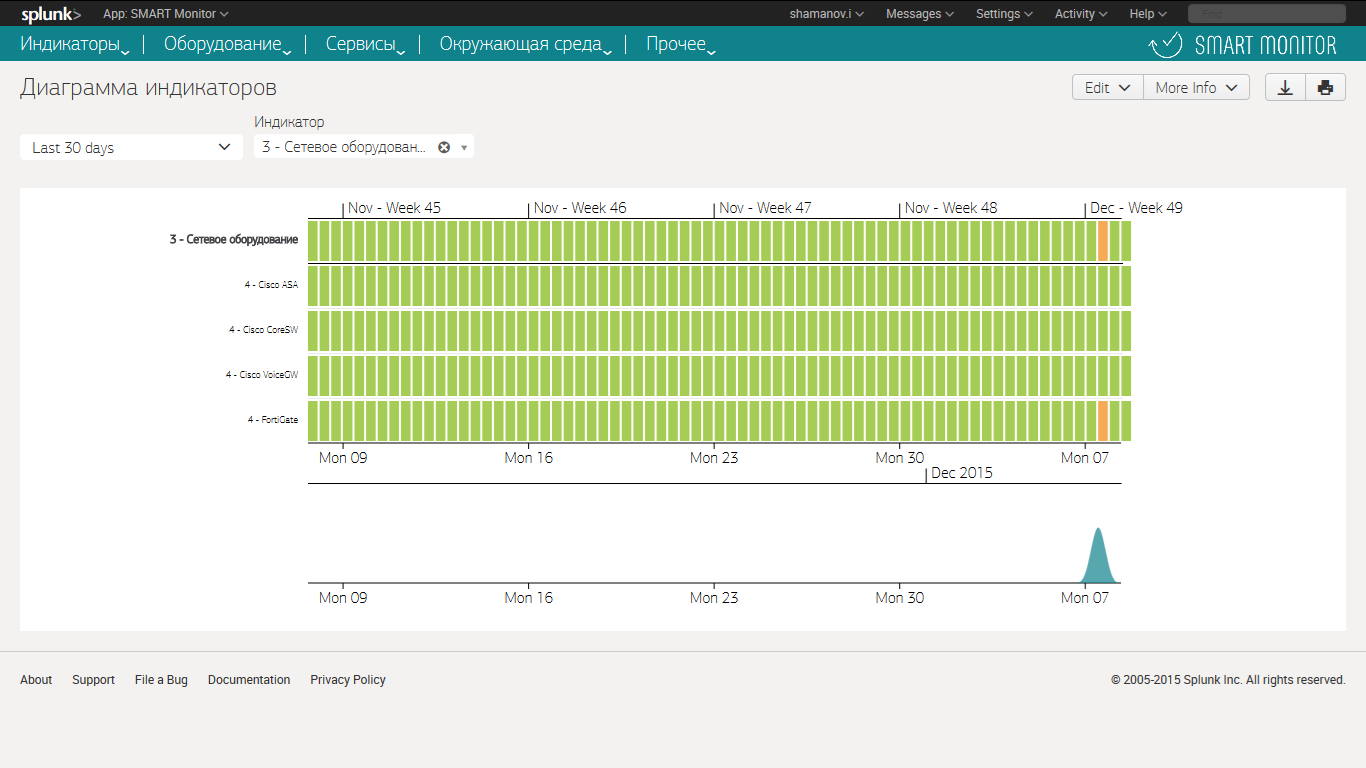

В терминах системы описанный случай генерирует инцидент безопасности, который можно увидеть на специальном инструменте «Диаграмма состояний».

Из рисунка видно, что изменение состояния оборудования Fortinet с нормального на статус «предупреждение» повлекло корректировку и следующего в иерархии показателя Сетевое оборудование. Если «провалиться» в инцидент Fortinet, то мы увидим другую картину, следующего уровня декомпозиции

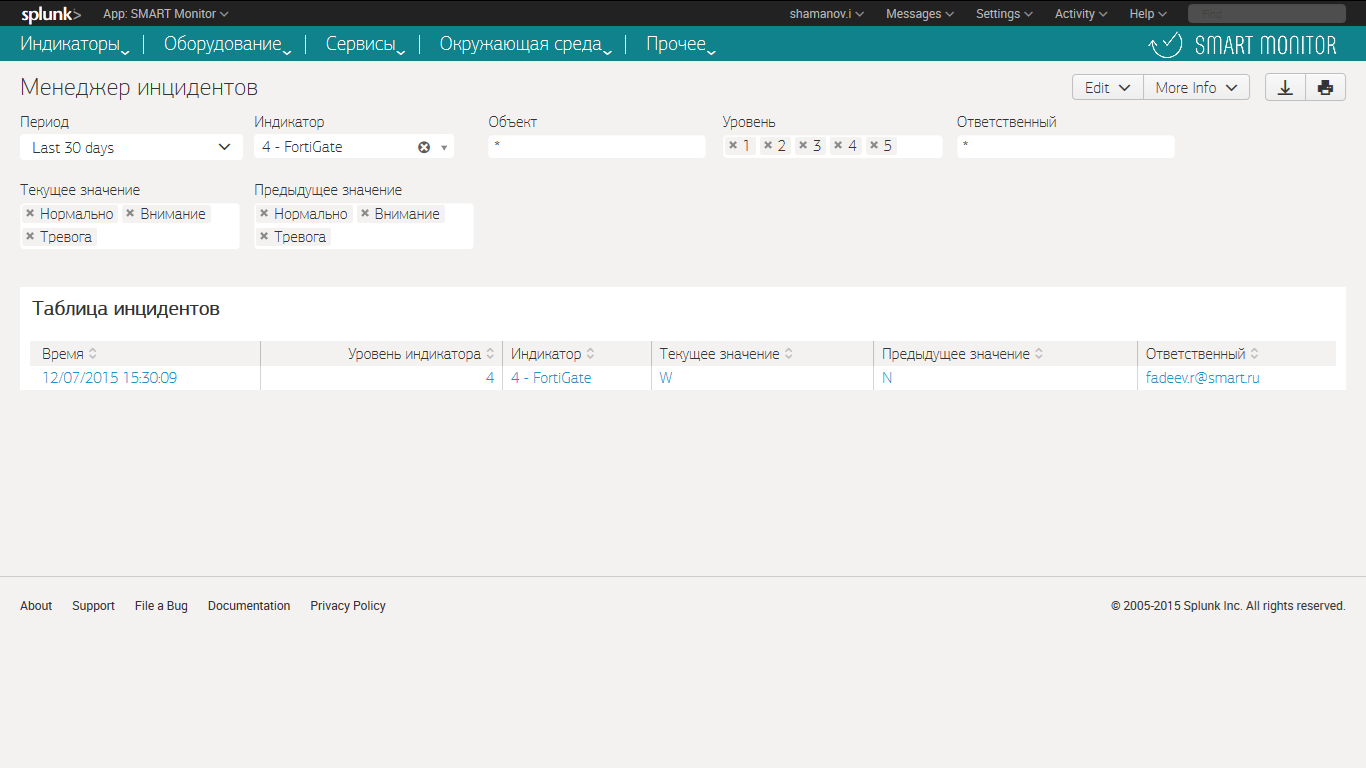

На нем видно, что на состояния оборудования повлияло срабатывания правила одновременного входа по VPN и СКУД. Подробная информация доступна после проваливания с ячейки инцидента в диаграмму Менеджер инцидентов.

Вывод

В руках пользователей и разработчиков появились мощные инструменты для мониторинга и анализа данных с источников Fortinet. Реализуемые с использованием этих инструментов системы будут обладать отличными возможностями для обеспечения проективного подхода в области информационной безопасности и ИТ. Выбор за вами.

Полезные материалы

- Приложение Fortinet FortiGate App for Splunk

- Add-on Fortinet FortiGate Add-On for Splunk

- Пресс-релиз Solution Brief Fortinet & Splunk

- Система комплексного мониторинга SMART Monitor

- Мероприятие Fortinet Security Day