MDM и BYOD – смешать, но не взбалтывать

Являющаяся на сегодняшний момент одной из флагманских тем ИТ-рынка, мобильная безопасность, сразу атакует неискушенных клиентов массой англоязычных терминов. Это не случайно, т.к. российский рынок, увы, в этой теме занимает роль догоняющих. Догонять приходится Европу и США, в которых аббревиатуры BYOD и MDM уже ни у кого не вызывают вопросов.

И тем не менее, в данном материале, мы постараемся не просто раскрыть эти термины, но и понять их взаимосвязь: являются ли скрывающиеся за ними понятия взаимодополняющими или взаимоисключающими.

Итак, представим участников:

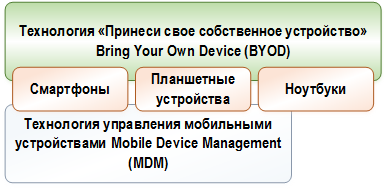

BYOD (Bring-Your-Own-Device) – «Принеси свое собственное устройство». Данная концепция отвечает на вопрос «что делать с личными мобильными устройствами сотрудников при их использовании в корпоративной ИТ-среде».

MDM (Mobile Device Management) – «Управление мобильными устройствами». Использование решений класса MDM позволяет осуществить управление и контроль над различными типами мобильных устройств.

Уже исходя из этих кратких определений, можно понять, что сферы применения BYOD и MDM во многом пересекаются, и областью их пересечения являются мобильные устройства и обеспечение их безопасности. В аббревиатуре BYOD нет буквы M (иначе было бы BYOMD – Bring-Your-Own-Mobile-Device, «Принеси свое собственное мобильное устройство»), хотя де-факто при упоминании BYOD речь всегда идет о смартфонах, планшетах и ноутбуках. Ноутбуки не принято относить к мобильным устройствам, так что буква M не прижилась. В то же время MDM, как технология, ориентирована на управление именно мобильными устройствами. Хотя в 2012 году некоторые производители MDM-решений стали включать в свои продукты политики безопасности и элементы контроля рабочих станций, в первую очередь ноутбуков. Пересекающуюся сферу применения BYOD и MDM представлена на рисунке.

Уже исходя из этих кратких определений, можно понять, что сферы применения BYOD и MDM во многом пересекаются, и областью их пересечения являются мобильные устройства и обеспечение их безопасности. В аббревиатуре BYOD нет буквы M (иначе было бы BYOMD – Bring-Your-Own-Mobile-Device, «Принеси свое собственное мобильное устройство»), хотя де-факто при упоминании BYOD речь всегда идет о смартфонах, планшетах и ноутбуках. Ноутбуки не принято относить к мобильным устройствам, так что буква M не прижилась. В то же время MDM, как технология, ориентирована на управление именно мобильными устройствами. Хотя в 2012 году некоторые производители MDM-решений стали включать в свои продукты политики безопасности и элементы контроля рабочих станций, в первую очередь ноутбуков. Пересекающуюся сферу применения BYOD и MDM представлена на рисунке.

В контексте применимости к личным и корпоративным устройствам можно резюмировать так: MDM – это управление всеми мобильными устройствами, технология BYOD – ориентирована на специфику управления устройствами сотрудников в корпоративной среде. В обоих случаях остро стоит вопрос безопасного применения мобильных устройств при работе с корпоративными данными.

Функционально, понятия BYOD и MDM также очень тесно связаны.

Функционально, понятия BYOD и MDM также очень тесно связаны.

Лучшие практики внедрения BYOD и построения MDM вкачают в себя во многом схожие принципы, в целом укладывающие в так называемый цикл Деминга PDCA (Planing-Do-Contlol-Act, планирование-действие-проверка-корректировка).

В составе фаз планирования и реализации входят задачи, относящиеся как к обоим технологиям, так и более свойственные только BYOD. Представленный рисунок позволяет понять, что BYOD ближе к тактическому и в некоторых аспектах стратегическому уровню управления ИТ и ИБ, тогда как MDM предполагает прикладную техническую реализацию, и находится скорее на операционном уровне.

Ниже для сравнения представлены сценарии внедрения BYOD и MDM.

Сценарий внедрения BYOD:

-

Планирование (проектирование)

- Определение стратегии BYOD

- Разработка корпоративной политики

- Инвентаризация, анализ потребностей пользователей в части использования устройств и информационных ресурсов

- Моделирование угроз информационной безопасности

- Разработка регламента управления рисками

- Разработка регламента реагирования на инциденты безопасности

- Разработка нормативных документов, разграничивающих сферу ответственности сотрудников и организации при использовании персональных устройств

- Разработка политики работы с подрядными организациями

- Разработка стандарта по применению личных устройств в корпоративной среде

-

Внедрение (интеграция)

- Внедрение централизованных механизмов управления персональными устройствами сотрудников

- Интеграция централизованной системы управления с действующими инфраструктурными и прикладными системами и средствами защиты

- Реализация соглашения об уровне обслуживания (SLA) при использовании персональных устройств сотрудников

- Обучение персонала

-

Контроль (периодический аудит, оценка соответствия)

- Анализ соответствия действующих организационных и технических мер требованиям безопасности

- Проверка знаний персонала

-

Сопровождение, модернизация

- Работа службы технического сопровождения

- Масштабирование системы при расширении объекта защиты (внедрение новых типов устройств, изменении состава корпоративных информационных ресурсов и пр.)

Сценарий внедрения MDM:

-

Инициализация

- Инвентаризация, анализ потребностей пользователей в части использования устройств и информационных ресурсов

- Классификация информационных ресурсов

- Определение информационных рисков и моделирование угроз

-

Разработка

- Разработка политики и стандарта применения мобильных устройств

- Разработка соглашения с сотрудниками

- Составление соглашения об уровне обслуживания

-

Разработка регламентов защиты и управления мобильными устройствами:

- Регламент безопасного подключения мобильных устройств

- Регламент обмена и хранения данных

- Регламент аутентификации пользователей и устройств

- Регламент управления приложениями

- Регламент использования системы управления мобильными устройствами

-

Внедрение

- Настройка базовых компонент управления

- Подключение тестовой группы парка мобильных устройств и пользователей

- Опытная эксплуатация механизмов управления

- Масштабирование системы

-

Сопровождение

- Реализация сервиса сопровождения мобильных устройств

- Контроль использования мобильных приложений

- Контроль применения и соблюдения корпоративных политик для мобильных устройств

- Анализ контента и трафика, генерируемого мобильными приложениями

- Мониторинг деятельности пользователей

- Централизованное управление идентификационными данными

-

Вывод устройств из обращения

- Разработка и выполнение правил утилизации мобильного устройства

- Реализация регламента действий в случае кражи или потери мобильного устройства

Для того, чтобы внедряемая система обеспечения безопасности была эффективной и не стоила дороже, чем сами защищаемые ресурсы, необходимо четко понимать от каких новых угроз информационной безопасности придется защищаться при внедрении BYOD и MDM. В перечне актуальных угроз для данных технологий также прослеживается много параллелей, которые отражены в следующей таблице. Оговоримся, что уровень угрозы в данной таблице представлен для технологии в целом на основании экспертной оценки. Моделирование угроз производится непосредственно при внедрении BYOD и MDM и строится на основе специфики объекта защиты.

|

Наименование угрозы |

Уровень угрозы |

|

|

Для BYOD |

Для MDM |

|

|

Потеря данных из потерянных, украденных или выведенных из эксплуатации устройств |

Высокий |

Высокий |

|

Использование мобильного вредоносного программного обеспечения, ворующего информацию |

Средний |

Высокий |

|

Потеря и утечка данных через недоваренные приложения сторонних разработчиков |

Средний |

Высокий |

|

Уязвимости в устройствах, операционных системах, дизайне и приложениях сторонних разработчиков |

Средний |

Средний |

|

Незащищенный доступ к WiFi, сетевой доступ и неконтролируемые точки доступа |

Высокий |

Высокий |

|

Незащищенные или мошеннические магазины приложений |

Низкий |

Высокий |

|

Несоответствующий уровень доступа к инструментам и возможностям управления, к API |

Средний |

Средний |

|

NFC и хакерство в непосредственной близости от устройства |

Низкий |

Низкий |

|

Репутационный и финансовый риск невыполнения нормативных требований |

Высокий |

Высокий |

|

Ограничение доступности ресурсов в связи с загрузкой каналов связи личным трафиком сотрудников |

Высокий |

Средний |

|

Нецелевое использование ресурсов: рабочего времени, интернет-каналов, вычислительных мощностей |

Высокий |

Средний |

|

Проблемы с интеллектуальной собственностью на пользовательское программное обеспечение |

Высокий |

Низкий |

Из представленного материала можно сделать вывод, что технологии BYOD и MDM являются «родственными» и взаимодополняющими. При внедрении BYOD решение класса MDM займет роль ключевого компонента, обеспечивающего корректность процессов функционирования и управления всем парком устройств. В свою очередь, при внедрении MDM целесообразно пользоваться той методологической основой, которая разработана для BYOD.

Вопрос о внедрении технологий использования личных или корпоративных мобильных устройств в рабочих целях каждая организация решает самостоятельно. При этом на чашах весов обычно находятся плюсы и минусы применения мобильных технологий. К преимуществам можно отнести повышение эффективности сотрудников, удобство их работы и новые возможности, которые дают бизнесу применение мобильных технологий. К минусам относится появление новы угрозы информационной безопасности, но этот вопрос имеет свое решение и не должен вас останавливать!