Вышла первая версия Elastic SIEM

Пару дней назад, 25 июня, в официальном блоге компании Elastic появился обзор первой версии продукта Elastic SIEM.

В самой новости нет ничего удивительного. Elastic делает ставку на ИБ, на стеке ELK построен не один коммерческий SOC, но вот “коробочного продукта” у них до этих пор не было. Вероятно, коммерческое подразделение Elastic не могло более упускать возможности заработать на такой подогретой теме и продукт таки появился.

Тем более, что среди действующих клиентов по ИБ, которые могут обрадоваться подобному продукту, называются Cisco Talos, где Elasticsearch применяется для поиска угроз, OmniSOC, Oak Ridge National Laboratory и другие компании, которые строят на ELK свои SOCи SIEMы.

Эта версия является первым большим шагом производителя на пути создания SIEM и видении того, какой такая система должна быть. Ключевое слово первый, так что это точно не время для тухлых помидоров и иронических набросов в адрес компании.

Тем более, что Elastic SIEM на текущий момент является бесплатным решением и доступно для скачивания.

Давайте посмотрим, что из себя представляет эта первая версия.

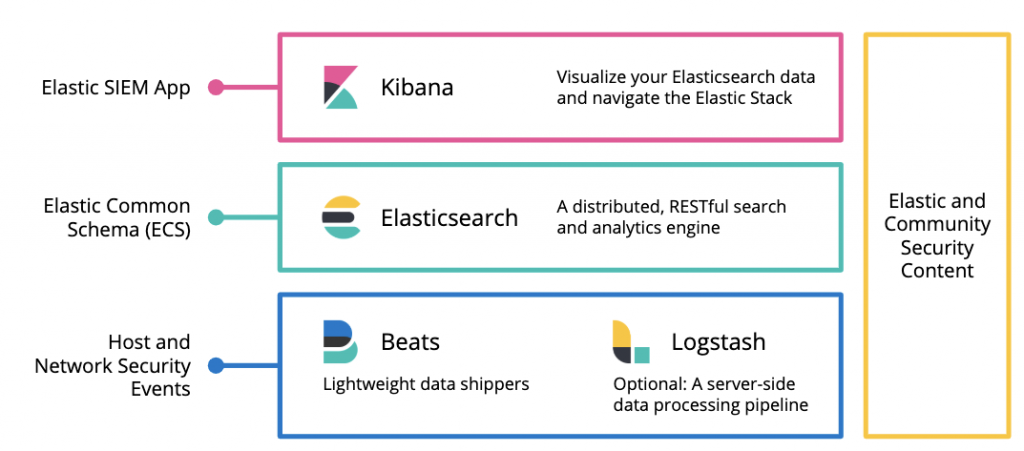

Состав решения

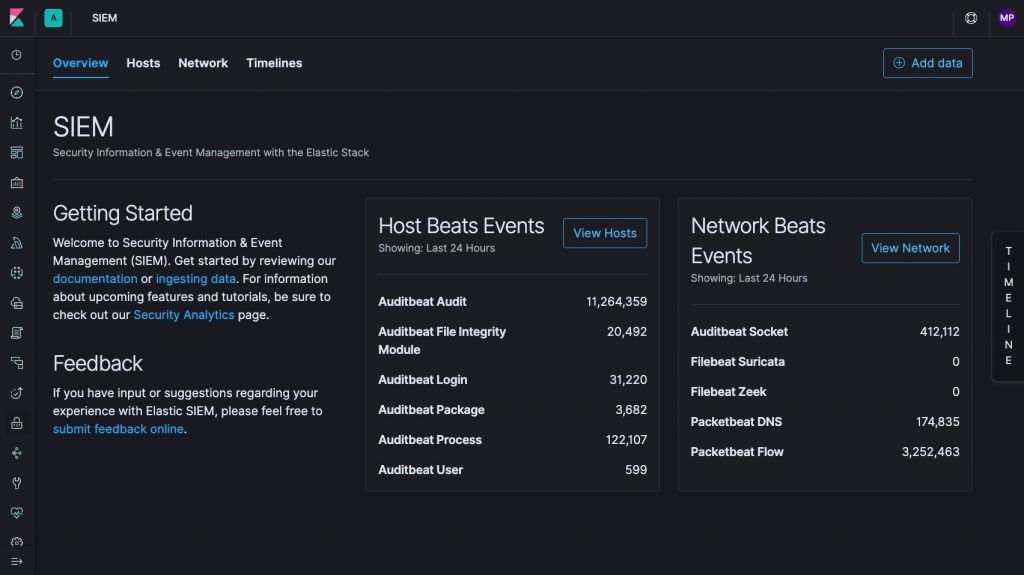

- В Kibana добавлено новое приложение SIEM app с готовыми дашбордами и возможностью drill down до данных.

- Предустановленные коннекторы к ряду информационных источников (сбор через Filebeat, Winlogbeat, Packetbeat и Auditbeat), а также ряда СЗИ. В частности, IDS Suricata, достаточно распространенная на нашем рынке. Полный набор поддерживаемых источников тут.

- Рекомендуется дополнительно ставить модули, без которых работать с SIEM будет трудно: Alerting (да, оповещения будут в нём), Machine learning (для поиска в событиях), Canvas (для визуализации).

Ключевые возможности

- По результатам 1.5 лет работ появилась Elastic Common Schema (ECS), которая нацелена на нормализацию данных от различных источников.

- Timeline Event Viewer представляется собой инструмент проведения расследований с функциями просмотра хронологии инцидента, закреплении и комментировании на временной шкале тех или иных событий безопасности, а также возможностью поделиться результатами расследования с коллегами. Работает графический конструктор фильтров, позволяющих выбрать события без необходимости написания поискового запроса.

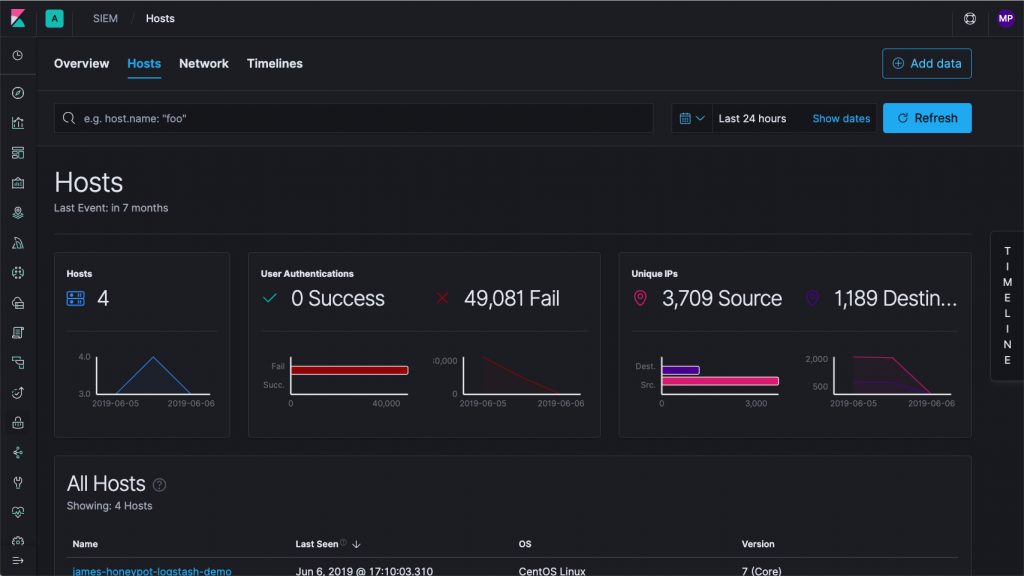

- В разделе Hosts представлен набор метрик мониторинга для серверов, поступающих с Sysmon через Winlogbeat.

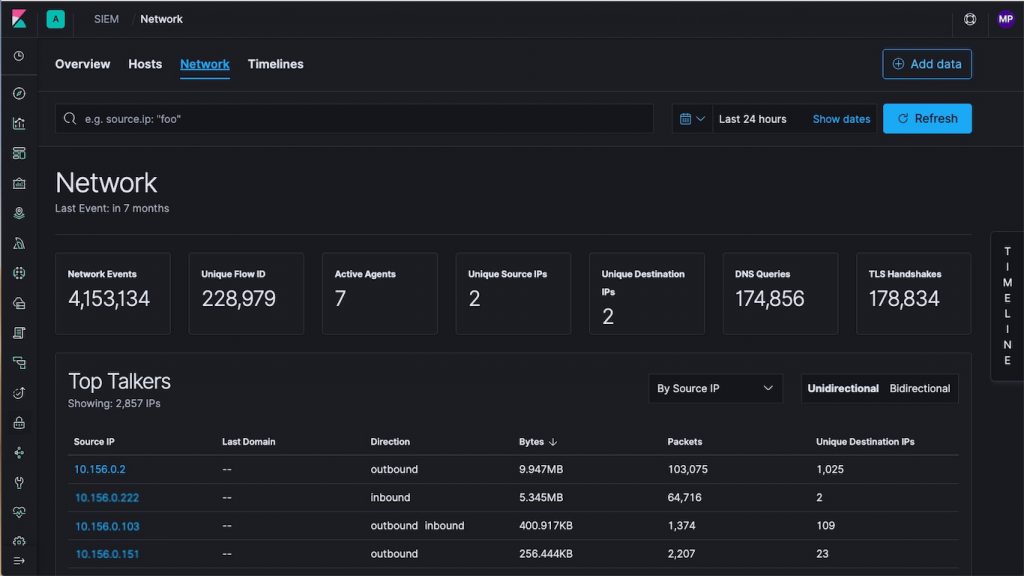

- Вкладка Network представляет результаты анализа сетевого трафика. Сейчас на ней несколько ключевых метрик, включая статистику по DNS и TLS трафику и таблица с анализом сетевых взаимодействий. В качестве межсетевых экранов, которые в настоящий момент понимает SIEM, пока Cisco ASA и Palo Alto. Распознаваемый трафик: DNS (через Packetbeat), NetFlow (через Filebeat NetFlow).

- Ну и да, многие вендоры это теперь выносят на первую страницу крутейших изменений: Elastic SIEM сразу отрисовали в темной и светлой схеме.

Примеры графического интерфейса

Несколько снимков экрана для тех, кто предпочитает оценивать приложение “на глаз”.

Что дальше?

В планах развития: набор корреляционных правил выявления инцидентов, аналитика по действиям пользователя (UBA пока не звучит), интеграция с решениями класса Threat Intelligence, подключение новых источников данных.