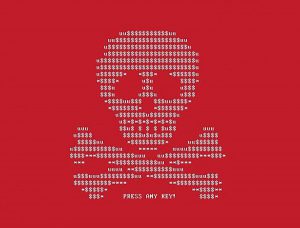

Эксплойт Sodin, использующий уязвимость CVE-2018-8453: рекомендации по защите

Вчера, 03.07.2019 был обнаружен шифровальщик, эксплуатирующий уязвимость нулевого дня в Windows для повышения привилегий в заражённой системе и использующий для маскировки архитектурные особенности процессора.

Программа, получившая название Sodin, требует выкуп в биткойнах, эквивалентный сумме 2500 USD.

Антивирусное ПО распознаёт этот эксплойт как Trojan-Ransom.Win32.Sodin, который эксплуатирует уязвимость CVE-2018-8453. Патч для этой уязвимости был выпущен компанией Microsoft ещё 10 сентября 2018 года.

Обязательные мероприятия для защиты от Sodin

Проверьте, что на всех компонентах инфраструктуры установлены патчи безопасности, устраняющие уязвимость CVE-2018-8453. Перечень патчей для различных версий ОС приведён на портале Microsoft.

Общие рекомендации по защите от вредоносного ПО

- Проверка наличия антивирусного ПО на всех компонентах инфраструктуры. Зачастую антивирусное ПО с ключевых серверных компонент организации убирают по различным причинам (повышение производительности, конфликты с прикладным ПО и др.). Атака от 27.06.2017 наглядно показывает что пренебрегать антивирусным ПО не стоит, лучше уделить этому вопросу больше времени и произвести установку с последующей корректной настройкой если это не было сделано ранее

- Запуск обновления баз сигнатур антивирусного ПО для всех компонентов инфраструктуры. Также необходимо убедиться в наличии расписания автоматического обновления баз сигнатур с минимально возможным интервалом проверок наличия свежих обновлений.

- Установка актуальных обновлений безопасности Microsoft Windows.

- Проверка наличия регламентов резервного копирования ключевой информации и их добросовестного исполнения.

- Оповещение сотрудников о том, что нельзя открывать подозрительные почтовые вложения и переходить по сомнительным ссылкам, даже если вам их присылают знакомые.