Социальная инженерия. Вводный материал

Прежде чем взваливать на вас все сложности социальной инженерии, мы решили начать с вводной статьи, в которой рассмотрим базовые понятия, области и цели применения. А также, приведем несколько простых примеров.

Злоумышленники идут за низко висящими фруктами: людьми!

Область знаний, в которую мы хотим вас погрузить, применима для широкого спектра манипуляций и способов защиты от нее. Начиная от повседневной, бытовой жизни, до масштабных информационных активностей, в которых, казалось бы, человек не может быть связывающим звеном на пути к ценной, защищенной продвинутыми инструментами информации.

Чтобы подогреть ваш интерес, начнем с примера, в котором будет показано, как незначительная фотография, переданная в социальной сети злоумышленнику, может стать ключом к пониманию вашего местоположения и модели телефона. А это, в свою очередь, может быть существенным шагом на пути к получению ценной конфиденциальной информации.

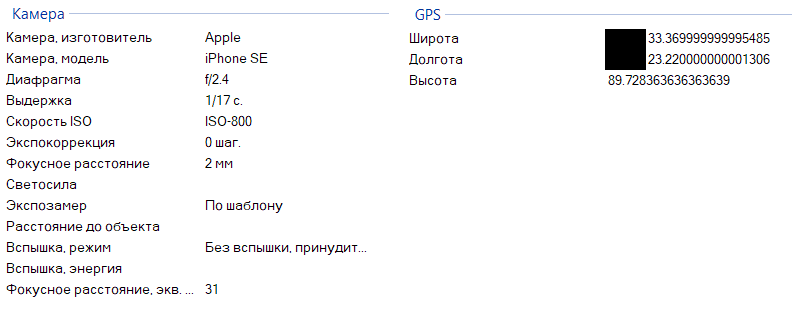

Представим, что Социальный инженер уже установил с вами контакт и попросил отправить ему фото. Неважно чего, вашего кофе, кота или набора карандашей. Изображение не содержит о Вас практически никакой ценной информации, но вот сам файл хранит метаданные, в которых содержится полезная информация. Таким образом, перейдя в свойства документа, мы получаем следующее:

Кажется, что данной информацией сложной воспользоваться: “Да, знает он, где я нахожусь, знает о модели моего телефона, И???”.

Самое интересное, что этого достаточно, чтобы начать движение к вашим секретам. Почему? Это будет раскрыто далее, в техниках и этапах достижения цели, которыми орудуют коварные соц-инженеры.

Как и было обещано, переходим к предметной области – к изучению основ.

Основные этапы социального взлома

Нужно сказать, что дискретного списка шагов в социальной инженерии нет. Но мы выделили несколько существенных этапов, которые характерны для большинства атак с применением социальной инженерии.

Сбор информации

Один из этапов, от которого больше всего зависит “успех операции”. На нем осуществляется сбор информации о потенциальной “жертве”. Широкий спектр источников позволяет получить максимум знаний и определить следующие шаги. Примеры источников и их использования для сбора информации:

- Социальные сети (Facebook, Вконтакте и прочее). Обычно, создавая страницы в соц. сетях, люди не задумываются, как много “полезной” информации для злоумышленников они оставляют в открытом доступе, подставляясь тем самым под удар: ФИО, дата рождения, номер телефона, место работы, почтовый ящик, друзья (не менее надежные источники информации). А ведь всем этим можно воспользоваться.

- Поисковики (Google, Yandex и прочее). При должном терпении и умении искать по ключевым словам, можно найти абсолютно любую информацию. Комбинируя эту информацию с данными социальных сетей, Социальный инженер сможет добиться существенных успехов.

- Коммуникация с родственниками, друзьями и даже с самой жертвой. Пожалуй, один из самых сложных и эффективных методов сбора информации. Ведь для этого злоумышленник должен быть очень сильно подкован – психологически и эмоционально – чтобы не выдать себя.

Человек – самый надежный и, одновременно, самый уязвимый источник информации!

Профилирование

Этап, на котором осуществляется оценка полученной информации. Злоумышленник должен определиться с методом взаимодействия с “жертвой” (телефон, почта, живое общение и т.д.), найти уязвимые места для манипуляции, и выбрать технику проведения атаки.

Выполнение атаки

Заключительная часть атаки. Злоумышленник на основе сведений, полученных на первом этапе, и смоделированных действий на втором, реализует атаку.

В случае успеха операции, цикл из трех этапов может повторяться несколько раз. Это позволяет совершенствовать модель и реализацию с каждым разом, получая все больше и больше информации.

Техники

Фишинг (англ. phishing, от fishing — рыбная ловля, выуживание). Вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Это самая популярная схема социальной инженерии на сегодняшний день. Ни одна крупная утечка персональных данных не обходится без волны фишинговых рассылок, предшествующих ей.

Наиболее ярким примером фишинговой атаки может служить сообщение, отправленное жертве по электронной почте и подделанное под официальное письмо (от банка или платёжной системы), требующее проверки определённой информации, или совершения нужных Социальному инженеру действий. Причины могут называться самые различные. Это может быть утеря данных, поломка в системе и прочее. Такие письма обычно содержат ссылку на фальшивую веб-страницу, практически неотличимую от официальной, и содержащую форму, требующую ввести конфиденциальную информацию.

Претекстинг (англ. pretexting). Атака, в которой злоумышленник представляется другим человеком, и по заранее подготовленному сценарию выуживает конфиденциальную информацию. Эта атака подразумевает должную подготовку, как то: знание дня рождения, ИНН, номера паспорта, последних цифр счета или другой персональной информации. Подобные знания нужны для того, чтобы не вызвать подозрений у жертвы. Обычно реализуется через телефон или электронную почту.

Сбор информации из открытых источников. Применение техник социальной инженерии требует не только знания психологии, но и умения собирать о человеке необходимую информацию. Относительно новым способом получения такой информации стал её сбор из открытых источников, главным образом из социальных сетей. К примеру, такие сайты как Facebook, Одноклассники, ВКонтакте, содержат огромное количество данных, которые люди и не пытаются скрыть. Как правило, пользователи не уделяют должного внимания вопросам безопасности, оставляя в свободном доступе данные и сведения, которые могут быть использованы злоумышленником.

Плечевой серфинг (англ. shoulder surfing). Включает в себя наблюдение личной информации жертвы буквально “через её плечо”. Этот тип атаки распространён в общественных местах, таких как кафе, торговые центры, аэропорты, вокзалы, а также в общественном транспорте.

Обратная социальная инженерия. Об обратной социальной инженерии упоминают тогда, когда жертва сама предлагает злоумышленнику нужную ему информацию. Это может показаться абсурдным, но на самом деле лица, обладающие авторитетом в технической или социальной сфере, часто получают идентификаторы и пароли пользователей и другую важную личную информацию просто потому, что никто не сомневается в их порядочности. Например, сотрудники службы поддержки никогда не спрашивают у пользователей идентификатор или пароль; им не нужна эта информация для решения проблем. Однако, многие пользователи ради скорейшего устранения проблем добровольно сообщают эти конфиденциальные сведения. Получается, что злоумышленнику даже не нужно спрашивать об этом.

Троянский конь. Это техника, как вид фишинга, основывается на любопытстве, страхе или других эмоциях пользователей. Злоумышленник отправляет письмо жертве посредством электронной почты, во вложении которого находится «обновление» антивируса, ключ к денежному выигрышу или компромат на сотрудника. На самом же деле, во вложении находится вредоносная программа, которая, после того, как пользователь запустит ее на своем компьютере, будет использоваться для сбора или изменения информации злоумышленником.

Юридические последствия

Социальная инженерия может повлечь преступление. И наказание. В частности, УК РФ содержит несколько статей за любые попытки взлома чужой инфраструктуры (ст. 272, 273, 274). Посадками и штрафами наказуем Социальный инженер при доказанности действий по получению неправомерного доступа к компьютерной информации, распространению вредоносов и нарушению правил хранения, обработки и передачи информации.

Исключением может быть случай легализованного аудита с применением техник социальной инженерии. Для корректного юридического оформления подобных услуг необходимо провести ряд организационных процедур.

Легализованным аудитом, так называемым “Этичным хакингом”, занимаются инженеры в белых шляпах (White Hat), действующие с благим умыслом: они находят уязвимости и сообщают о них разработчикам, тем самым улучшая системы и защищенность компаний. Им, в свою, очередь, противостоят инженеры в черных шляпах (Black Hat), которые используют свои навыки со злым умыслом, чтобы скомпрометировать компанию или продать конфиденциальные сведения на черный рынок.

Но есть Социальный инженеры и в серых шляпах (Grey hat). Если инженеры в белых шляпах действуют по найму или договору, а в черных – нарушая законодательство, то в серых – просто из любопытства. В своих действиях они не преследуют злого умысла и о найденных уязвимостях, как правило, сообщают.

Разрешительным для исследователя может стать правильно прописанный договор или соревнования по взлому, например, Bug Bounty.

Bug Bounty – это легитимный вид этичного хакинга, который направлен на поиск ошибок и уязвимостей в системах. Существует множество сервисов, в которые обращаются компании для проведения легализованного аудита программного обеспечения или проверки персонала (в случае социальной инженерии).

Так, зарегистрировавшись в сервисах, предоставляющих услуги Bug Bounty, можно найти активные заявки и требования к ним. Наиболее популярные на текущий момент сервисы: HackerOne и Bugcrowd.

Надеемся, вводный материал оказался легок в прочтении, и мы смогли вас заинтересовать! Серия статей по данной тематике будет пополняться материалом и деталями.

Будьте на чеку вашей безопасности!