Краткий анализ рынка Threat Intelligence Platforms

На сегодняшний день большая часть организаций, для которых не безразлично состояние информационной безопасности уже обзавелись системами класса Threat Intelligence Platform (TIP), или же думают об этом. Системы класса TIP помогают выявлять инциденты безопасности на ранней стадии развития, например, путем определения сетевой активности с известными серверами ботнет-сетей или динамической блокировки актуального списка фишинговых доменов на вашем почтовом сервере.

Основные функции Threat Intelligence Platforms:

- консолидация индикаторов об угрозах (Threat Intelligence feed, далее – feed) от множественных источников;

- нормализация, обогащение feed’ов, определение уровня критичности;

- анализ и обмен информации об угрозах;

- анализ событий из SIEM или других источников информации на наличие угроз безопасности;

- интеграция с существующими системами безопасности.

Что выбрать?

В настоящей статье будут рассмотрены TIP, которые условно можно разделить на три группы:

- коммерческие зарубежные продукты;

- коммерческие российские продукты;

- Open source Threat Intelligence Platforms.

Коммерческие зарубежные продукты

Лидерами рынка в данной категории являются следующие компании:

- Anomali

- EclecticIQ

- ThreatConnect

- ThreatQuotinet

Anomali

В портфеле у вендора стоит выделить следующие решения:

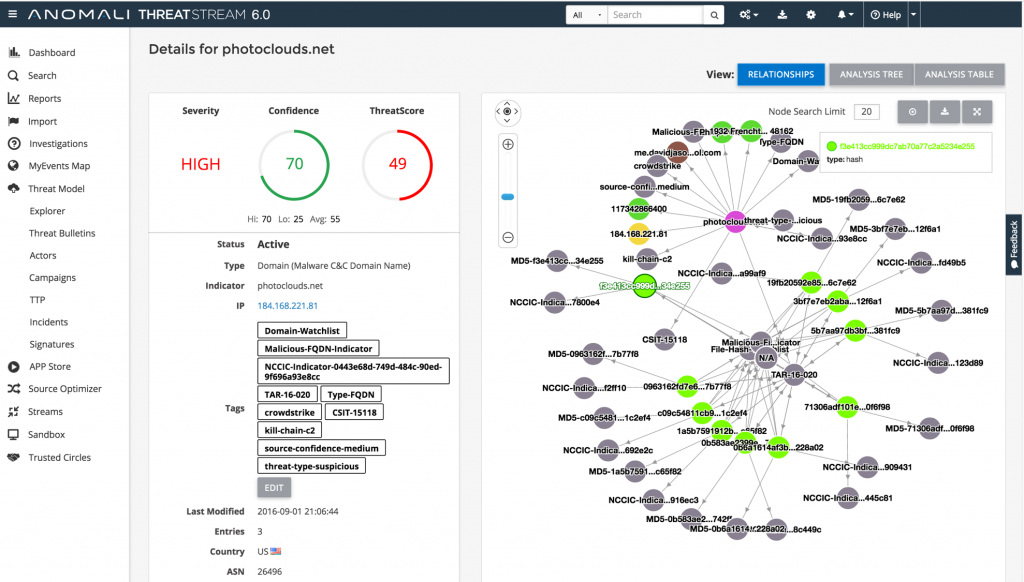

- Anomali ThreatStream – платформа анализа информации об угрозах:

- несколько сотен feed-поставщиков из коробки;

- возможность покупки дополнительных feed-поставщиков через Anomali APP Store;

- нормализация, дедупликация данных feed-поставщиков, устранение ложных результатов путем использования машинного обучения;

- возможность интеграции и передачи информации во внешние системы (SIEM, брандмауэр, IPS, API и др.);

- возможность построения графа связей объектов feed’ов и внутренних артефактов;

- Anomali Enterprise:

- получает аналитическую информацию об угрозах от ThreatStream и производит углубленное изучение угроз;

- анализирует данные журналов от Syslog, SIEM, AWS S3, Netflow/sFlow

- интегрирует совпадения угроз с системами SIEM, системами реагирования на инцидент;

Список доступных интеграций из коробки можно посмотреть по ссылке.

EclecticIQ

Модель разделения продуктов по функциональным возможностям схожа с предыдущим вендором:

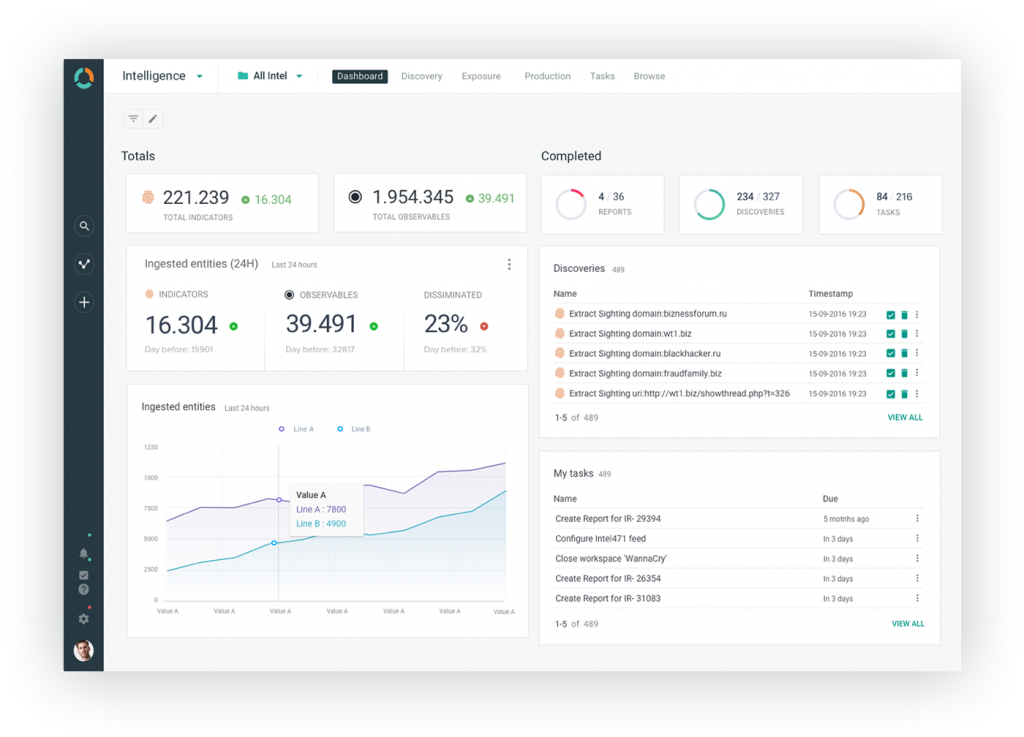

- EclecticIQ Fusion Center – платформа анализа информации об угрозах:

- нормализация, дедупликация данных feed-поставщиков;

- определение приоритетных угроз для каждой организации;

- EclecticIQ Platform:

- двухсторонная интеграция с SIEM для выявления совпадений по базе угроз;

- возможность построения графа связей объектов feed’ов и внутренних артефактов;

- передача информации о потенциальных угрозах в SIEM, IPS (Snort, Suricata и др.).

Список доступных интеграций из коробки можно посмотреть по ссылке.

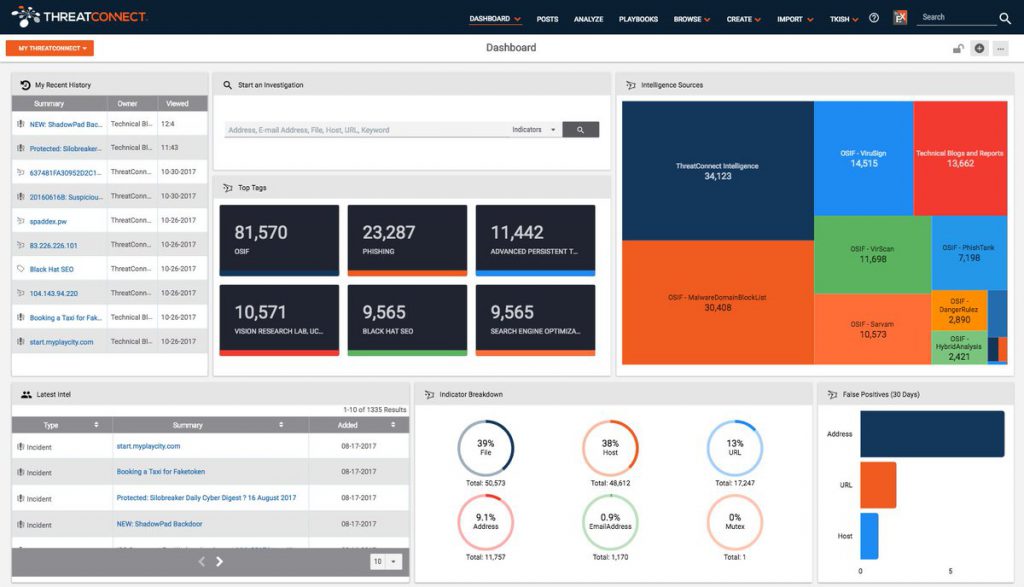

ThreatConnect Platform

Продукт ThreatConnect Platform в процессе своего развития эволюционировал в нечто большее, чем просто платформа по управлению подписками на информацию об уязвимостях. Систему в настоящий момент можно охарактеризовать как качественную TIP и SOAR-систему (Security Orchestration, Automation and Response). ThreatConnect Platform может выполнять следующие роли в организации:

- Анализ feed’ов:

- нормализация входящих данных от feed-поставщиков;

- определение актуальных feed’ов для вашей организации с использованием тегирования и настраиваемых атрибутов;

- корреляция данных для выявления связей между feed’ами;

- собственные метрики, анонимно отслеживающие частоту обнаружения и опасность каждого конкретного feed’а.

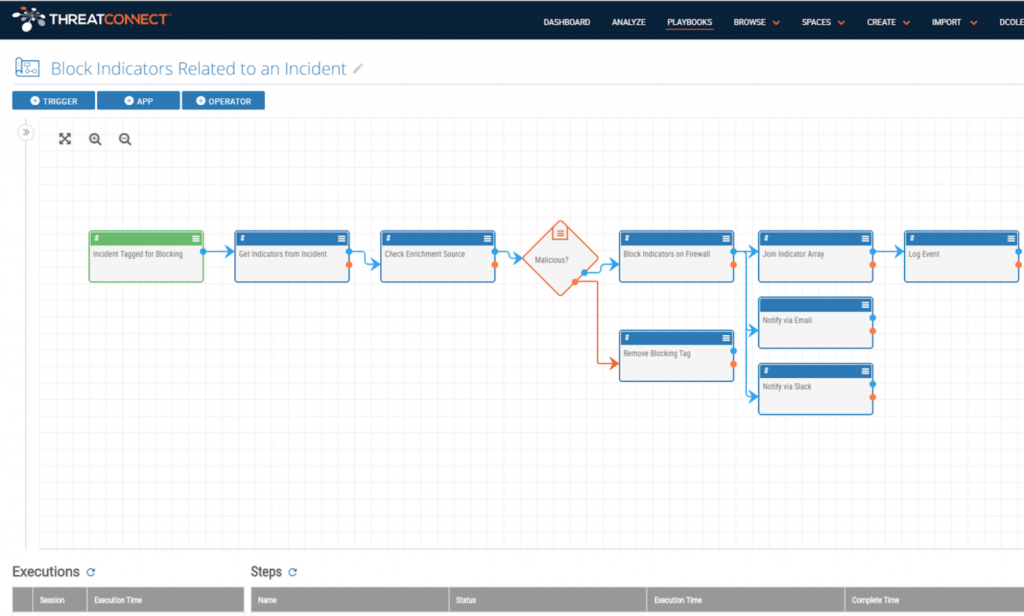

- Автоматизация процессов ИБ:

- гибкие возможности настройки оповещений администраторов ИБ;

- уменьшение количества ложных срабатываний путем двухсторонней интеграции с SIEM.

- Реагирование на инциденты:

- предоставление данных об инцидентах во внешние тикет-системы (ServiceNow, Jira и др.);

- возможность создания приложений для интеграции с 1000+ внешними системами;

- создание плэйбуков для автоматического реагирования на инциденты с поддерживаемыми действий из подключенных приложений.

Список доступных интеграций из коробки можно посмотреть по ссылке.

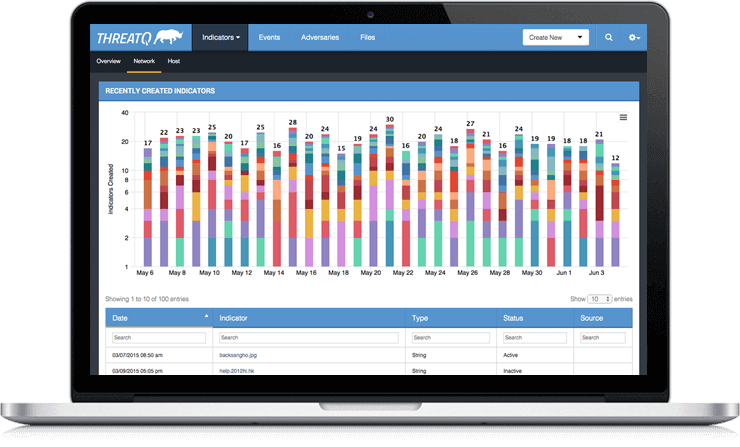

ThreatQuotinet

Из ключевых возможностей продукта ThreatQuotinet Threat Intelligence Platform следует выделить:

- широкие возможности по приоритизации угроз на основании вручную настроенных параметров «веса» угроз (настраивается отдельно для feed-поставщиков, по типам угроз и др.);

- авто-настройка внутренней библиотеки угроз на основании «веса» угроз;

- возможность построения графа связей объектов feed’ов и внутренних артефактов.

Список доступных интеграций из коробки можно посмотреть по ссылке.

Российские коммерческие продукты

R-Vision Threat Intelligence Platform

Из российских продуктов стоит выделить относительно молодое решение R-Vision Threat Intelligence Platform.

Возможности решения:

- нормализация feed’ов;

- настройка автоматических правил обогащения и распространения feed’ов;

- передача обработанных данных на средства защиты (заявлена поддержка Cisco, PaloAlto Networks, Check Point);

- относительно небольшой список feed-поставщиков, но все они высокого уровня (например, площадки обмена feed’ами IBM X-Force и AlienVault);

- поддержка формата взаимодействия с ФинЦЕРТ (СТО 1.5).

Список доступных интеграций из коробки можно посмотреть по ссылке.

Open source Threat Intelligence Platforms

Представленные в статье open source решения успели зарекомендовать себя на рынке. В отличие от коммерческих продуктов, которые готовы начать работать и приносить пользу буквально после базовой настройки, open source решения являются скорее платформами для реализации собственного видения TIP в вашей организации. Если компетенций и ресурсов для качественного внедрения и поддержки open source достаточно, эти решения могут быть крайне полезны.

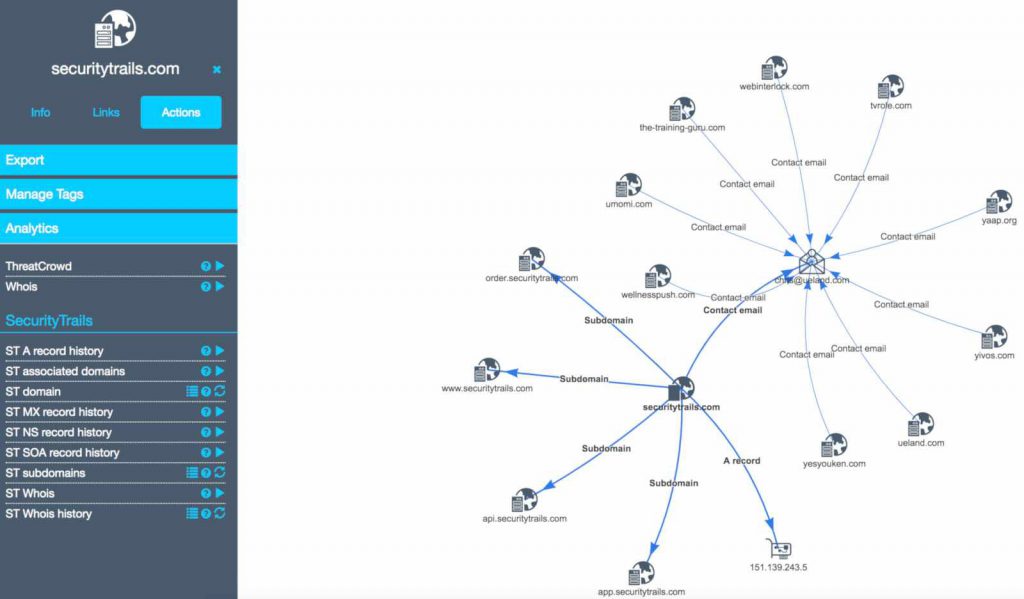

Your Everyday Threat Intelligence (YETI)

YETI обладает джентельменским набором функциональных возможностей современной TIP:

- поддержка основных способов получения feed’ов;

- возможность интеграции по API с внутренними системами ИБ;

- возможность обогащения данных с использованием встроенных коннекторов к внешним сервисам и подключения дополнительных внешних сервисов через API;

- возможность построения графа связей объектов feed’ов и внутренних артефактов.

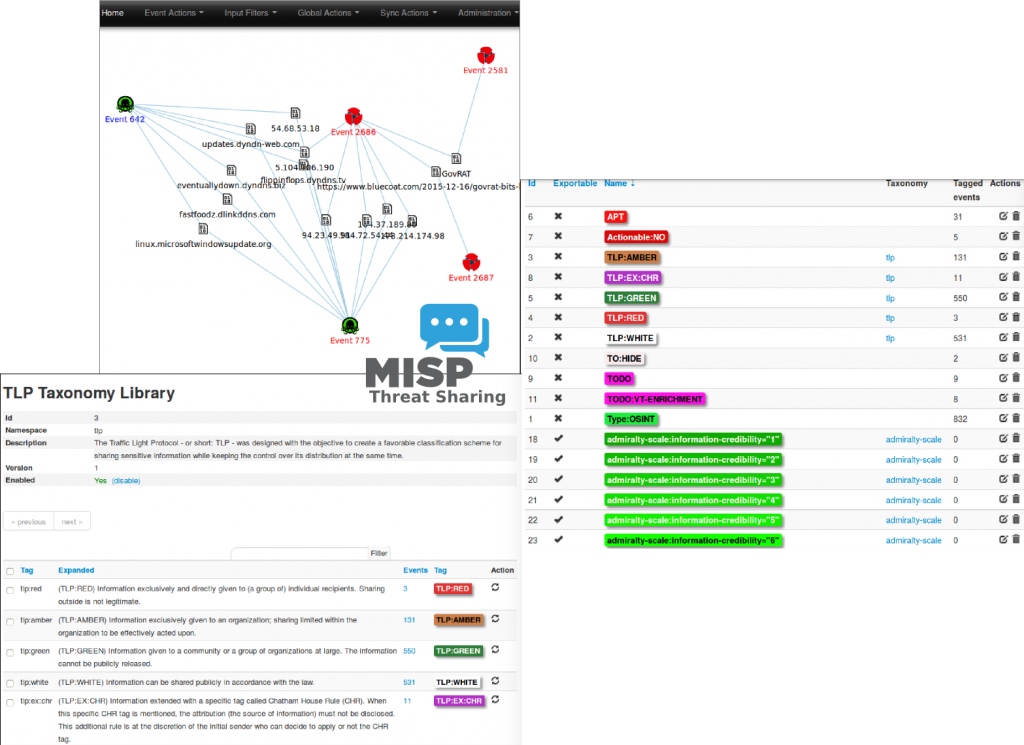

Malware Information Sharing Platform (MISP)

MISP – наиболее распространенное open source решение класса TIP (более чем 6000 внедрений). Действительно, MISP имеет серьезные преимущества перед другими open source решениями, в частности, в сравнении с YETI, стоит отметить дополнительные преимущества решения:

- огромное комьюнити которое поможет найти ответ на любой вопрос возникающий при работе с платформой;

- солидный набор доступных интеграций благодаря доступным расширениям (с перечнем расширений и внешних сервисов доступных для интеграции можно ознакомиться по ссылке);

- подробная документация, множество обучающих материалов в сети.

Сводная таблица

«Вне конкурса» – Smart Monitor

Да, Smart Monitor не является системой TIP в классическом ее представлении, но в эту статью Smart Monitor попал не случайно:

- Smart Monitor имеет набор feed-поставщиков из коробки и механизмы подключения дополнительных feed-поставщиков;

- имеются широкие возможности обработки и анализа данных feed-поставщиков.

Подключение дополнительных, качественных feed-поставщиков и реализация, при необходимости, дополнительных корреляционных правил позволит приблизиться к специализированным решениям без необходимости внедрения дополнительных продуктов и настройки интеграции.

Обзор feed-поставщиков

Для Threat Intelligence Platfroms очень важны возможности анализа и выявления корреляций с внутренними данными организаций, но в основе вашего Threat Intelligence лежит перечень feed’ов которыми вы обладаете.

При планировании создания собственной TIP или же при внедрении open source решения необходимо произвести аналитическую работу по выбору подходящего набора feed-поставщиков. Ориентироваться в первую очередь нужно на следующие параметры:

- способ предоставления данных;

- категории предоставляемой информации (IP, домены, хеш-суммы файлов, угрозы категории Tactics, Techniques and Procedures (TTPs) и др.);

- цена;

- релевантность данных применительно к вашей организации. Наиболее важный параметр, который сложнее всего поддается оценке.

В настоящий момент существует множество различных feed-поставщиков, доступны как бесплатные (советую обратить внимание на подборки – раз и два), так и платные базы от некоммерческих организаций, ассоциаций и вендоров. Рассмотрим некоторые из них:

| # | Критерий | Kaspersky Lab | Group-IB | Symantec DeepSight Security Intelligence | FireEye | IBM X-Force Exchange | I-Blocklist | abuse.ch | AlienVault |

| 1 | Доступные типы feed’ов | ||||||||

|---|---|---|---|---|---|---|---|---|---|

| 1.1 | IP-адреса | + | + | + | + | + | + | + | + |

| 1.2 | URL-адреса | + | + | + | + | + | + | + | |

| 1.3 | Угрозы категории TTPs | + | + | + | + | + | + | ||

| 1.4 | Хеш-суммы файлов | + | + | + | + | + | + | ||

| 1.5 | Домены | + | + | + | + | + | + | + | |

| 1.6 | Ключи реестра | + | + | + | + | ||||

| 1.7 | Другие категории данных | + | + | + | + | + | + | ||

| 2 | Обогащение данных (рейтинги угроз, тегирование угроз, дополнительная и другая дополнительная информация) | + | + | + | + | + | + | ||

| 3 | Площадка обмена feed’ами | + | + | ||||||

| 4 | Способы взаимодействия | https | https, API, TAXII | https, API | API | TAXII, API | https | https, API | https, API, TAXII |

| 5 | Объем предоставляемых данных | – | более 100000 профилей субъектов угроз | более 700000 профилей субъектов угроз | более 3 млн. индикаторов | более 8 млн. индикаторов | – | более 200000 индикаторов | – |

| 6 | Формат данных | JSON, CSV, OpenIoC, STIX | STIX | XML, CSV и CEF | JSON, XML, CSV, SNORT, STIX | JSON, STIX | TXT | CSV | CSV, STIX, OpenIOC |

Выводы

Современные решения класса TIP уверенно выполняют возлагаемые на них задачи. Если вы стоите перед выбором решения для своей организации стоит подумать о следующем:

- Определение системы, максимально полезной с точки зрения выполнения основного функционала затруднено в связи со следующими причинами:

- не существует однозначных метрик (или эти метрики крайне сложно рассчитать) способных предоставить вам однозначный ответ по качеству выполнения системой TIP своих основных функций;

- какие системы будут определять максимальный объем угроз по собственным алгоритмам работы с feed’ами и при этом иметь минимальное количество false-positive не определить, зная списки feed’ов каждой системы и преимущества встроенных механизмов предобработки данных;

- наибольший объем feed’ов может быть, как преимуществом, так и недостатком системы (в случае избыточного количества false-positive);

- различные системы могут показывать различный результат на разных исходных данных SIEM организации;

- качество внедрения и настройки системы однозначно влияет на результат. Предпочтительно выбирать ту систему, в корректности внедрения которой вы наиболее уверены (это относится и к самостоятельному развертыванию, и к привлечению специалистов сторонних организаций).

- Какие из дополнительных функциональных возможностей для вас являются необходимыми? Например, планируемое в ближайшем будущем развертывание SOAR или потребность в интеграции с ФинЦерт ЦБ РФ могут сократить варианты выбора.

- Какие из систем поддерживают интеграцию с имеющимися в организации системами безопасности?

- Какие из систем максимально применимы для вас, с точки зрения:

- удобства для пользователей;

- удобства администрирования;

- удобства встраивания в бизнес-процессы и операционную деятельность по обеспечению информационной безопасности.

- Open source feed-поставщиков достаточно для построения собственной простой TIP или дополнения к open source TIP. Для выявления сложных угроз категории TTPs желательно рассмотреть приобретение подписок у ведущих вендоров в этой отрасли.