Обзор PAM продукта Thycotic Privilege Manager

В предыдущей статье мы рассмотрели основное PAM-решение от компании Thycotic – Secret Server. Не будем повторяться и описывать угрозы и риски бесконтрольного использования привилегированных учетных записей.

В этой статье мы рассмотрим решение от компании Thycotic, расширяющее функциональные возможности Secret Server – Thycotic Privilege Manager (далее – PM) – инструмент, ориентированный на управление минимально необходимыми привилегиями в конечных системах.

Большинство случаев несанкционированного доступа связаны со скомпрометированными пользовательскими устройствами, являющимися одной из распространенных точек возникновения угроз.

Thycotic Privilege Manager обеспечивает контроль приложений и функции управления привилегиями, чтобы ограничить несанкционированный доступ и использование привилегированных учетных записей и, таким образом, минимизировать риски кибератак и мошеннических действий.

Назначение

Чаще всего PM используется для контроля за запуском приложений на пользовательских рабочих станциях. Система позволяет организовать на компьютерах так называемую замкнутую программную среду – пользователям может быть разрешен или запрещен запуск определенных приложений, можно требовать для запуска приложения ввод комментария, согласовывать запуск и многое другое.

Главное – это запуск пользователем приложений, требующих административных права, без необходимости ввода учетных данных администратора. Это помогает значительно снизить нагрузку на техническую поддержку – пользователь самостоятельно может выполнять какие-то рутинные операции, требующие административных прав, например, изменение свойств принтера, обновление специализированных программ и т.д. При этом предоставление прав администратора целиком на компьютер не требуется.

Помимо всего прочего PM может управлять локальными учетными записями и паролями – блокировать учетные записи, изменять пароль по расписанию, по различным событиям, например, сразу после входа пользователя и т.д.

В чем отличие PM от Secret Server (далее – SS) в функции управления паролями? SS также может менять пароли по расписанию и по событиям внутри SS. Но для этого необходимо наличие сетевой связности между SS и конечной системой. Изменить пароль при локальных событиях (вход, выход, блокировка станции, вход в обход SS и т.д.) SS не может. Агент PM меняет пароль самостоятельно локально, даже без наличия соединения с сервером PM и отправляет обновленную информацию исходящим соединением.

В каких случаях это можно использовать? Например, в банковской среде. Банкоматы нужно регулярно обслуживать. Выездной инженер должен иметь пароль для входа в ОС банкомата. Банкоматов множество, пароли практически не меняются, и инженер может обладать актуальным паролем долгое время. Чем поможет PM? Пароли к банкоматам будут храниться централизованно в зашифрованном виде и автоматически меняться на основе парольных политик. Доступ банкомату предоставляется выездному инженеру по телефону непосредственно перед вводом пароля. Сразу после входа пароль меняется.

После внедрения Thycotic PM в ИТ-инфраструктуру будет происходить следующее:

- выполняется удаление избыточных привилегий;

- осуществляется контроль запуска приложений на конечных системах: белые, черные, серые списки;

- централизованное согласование запуска приложений.

Как это работает?

PM соединяется с Active Directory и добавляет в свою базу компьютеры и серверы, содержащиеся в Active Directory. Затем вручную или средствами групповых политик на компьютеры устанавливается агент PM. После чего PM начинает сбор информации о запускаемых на компьютерах приложениях. На основании полученных данных для обнаруженных приложений настраиваются необходимые политики безопасности. Приложения, запуск которых необходимо контролировать, можно загрузить в PM вручную.

К PM можно подключить и не доменные компьютеры, просто установив на них агент PM. Клиентами могут быть как Windows-компьютеры, так и Mac OS.

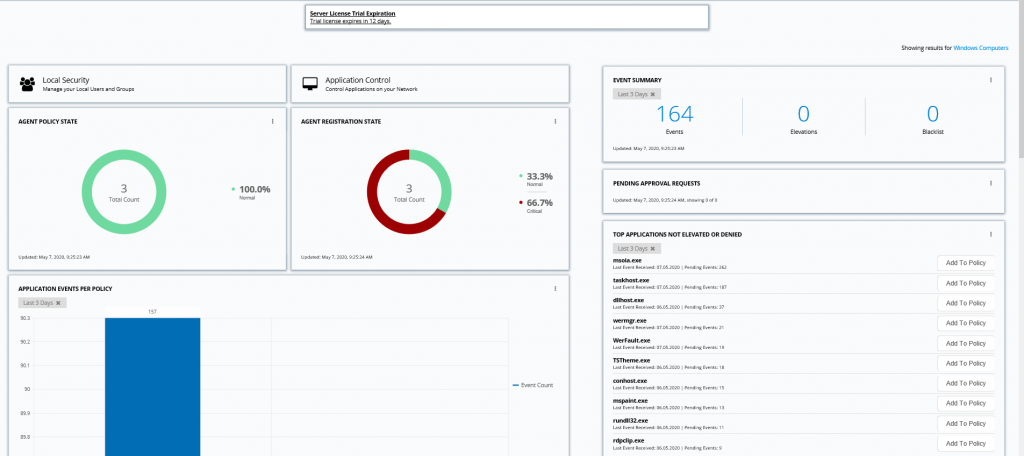

Главная панель администратора представлена на рисунке ниже (Рисунок 1). На ней отображается статистическая информация о статусе подключенных агентов, политик, топ запускаемых и блокируемых приложений, топ пользователей, запросы на запуск приложений и т.д.

Рисунок 1 – Главный экран Privilege Manager

PM является по сути надстройкой над SS – администраторам для доступа в PM, а это могут быть как администраторы ИБ так и сотрудники техподдержки, которые обрабатывают запросы на запуск приложений пользователей, необходимо предоставить соответствующие права в консоли SS. Возможна установка PM отдельно от SS, но тогда политика лицензирования изменится, об этом ниже.

Функциональные возможности

Обнаружение запускаемых приложений

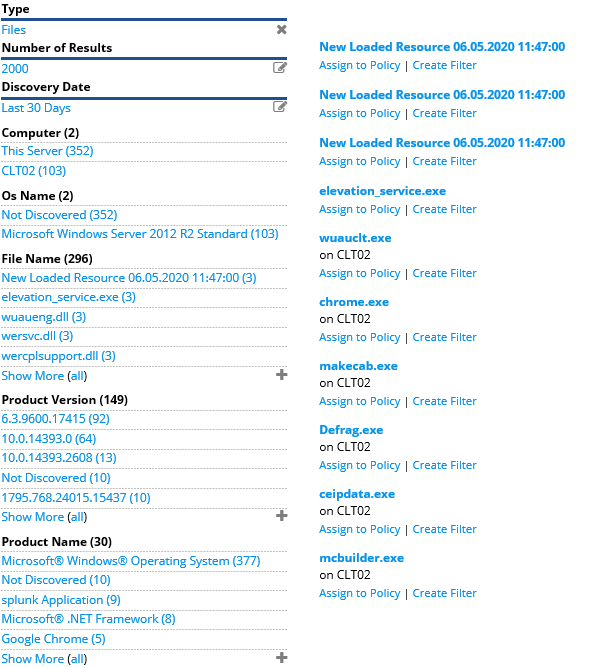

Пример результатов работы политики обнаружения запускаемых приложений представлен на рисунке ниже (Рисунок 2). Политика отображает названия запускаемых модулей, связанные dll-файлы, компьютеры, где были обнаружены приложения. Для удобства доступно множество фильтров – по версии ПО, ОС, наименованию разработчика, названию компьютера.

Из этой же оснастки можно сразу настроить политику безопасности для обнаруженного приложения.

Рисунок 2 – Обнаруженные приложения

Политики

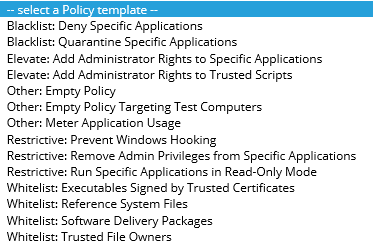

Типы преднастроенных политик, применяемых к приложениям, показаны на рисунке. Встроенные политики: запрет запуска приложения, автоматическое предоставление/отбор административных прав приложению или скрипту, запуск в режиме только для чтения и т.д.

Политики могут быть настроены очень гибко.

Application targets (цели) политик:

- обнаруженные\загруженные приложения, либо приложения, отфильтрованные по маске;

- оснастки, визарды, драйверы;

- файловые ресурсы общего доступа (например, чтобы к запускаемым из них приложениям автоматически добавлялись административные права);

- учетные записи (для одних может быть разрешен запуска, для других нет);

- заранее известные PM приложения, для которых не нужно проводить обнаружение (офисные пакеты, браузеры, почтовые клиенты, встроенное в ОС Windows ПО, мессенджеры и т.д.);

- и многое другое.

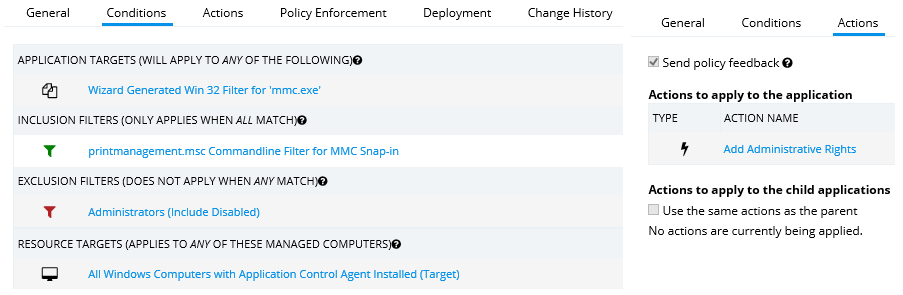

Все, что указано в целях, можно добавлять в фильтры исключения. На рисунке ниже (Рисунок 4) показан пример настройки политики, разрешающей обычному пользователю самостоятельную настройку принтера. Политика, а это политика автоматического добавления административных прав, что указано на вкладке Actions, применяется к windows-оснастке MMC. Но в фильтре (inclusion filters) указывается, что она применяется конкретно к оснастке управления принтерами. Политика не применяется (exclusion filters) к администраторам, распространяется на все компьютеры с установленным агентом PM. Таким образом, пользователь сможет настроить принтер, но не сможет запустить никакую иную оснастку MMC – для этого потребуются административные права.

Рисунок 4 – Пример настройки политики

Actions (действия):

- предоставление\снятие административных прав;

- запрет запуска;

- требование ввода комментария при запуске;

- необходимость согласования запуска приложения;

- проверка запускаемого файла на virustotal;

- добавление файла в карантин (до разрешения запуска администратором);

- и многое другое.

Управление паролями

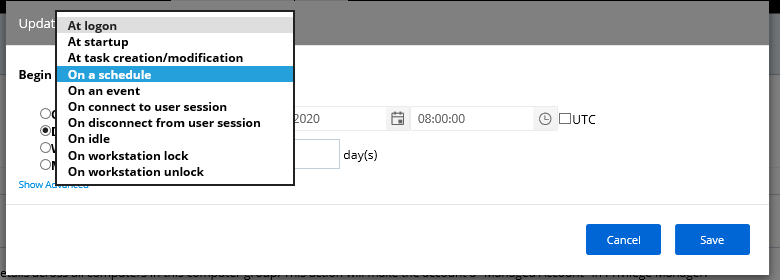

Как было сказано выше, PM может управлять локальными учетными записями пользователей и паролями. Условия смены паролей учетных записей следующие (Рисунок 5):

- при входе в ОС;

- при запуске ОС;

- при создании\настройке определенной задачи;

- по расписанию;

- по событию;

- при подключении\отключении сессии пользователя;

- при простое;

- при блокировке\разблокировке рабочей станции.

Можно также отключать и включать учетную запись.

Рисунок 5 – Условия смены паролей

Оповещения и отчеты

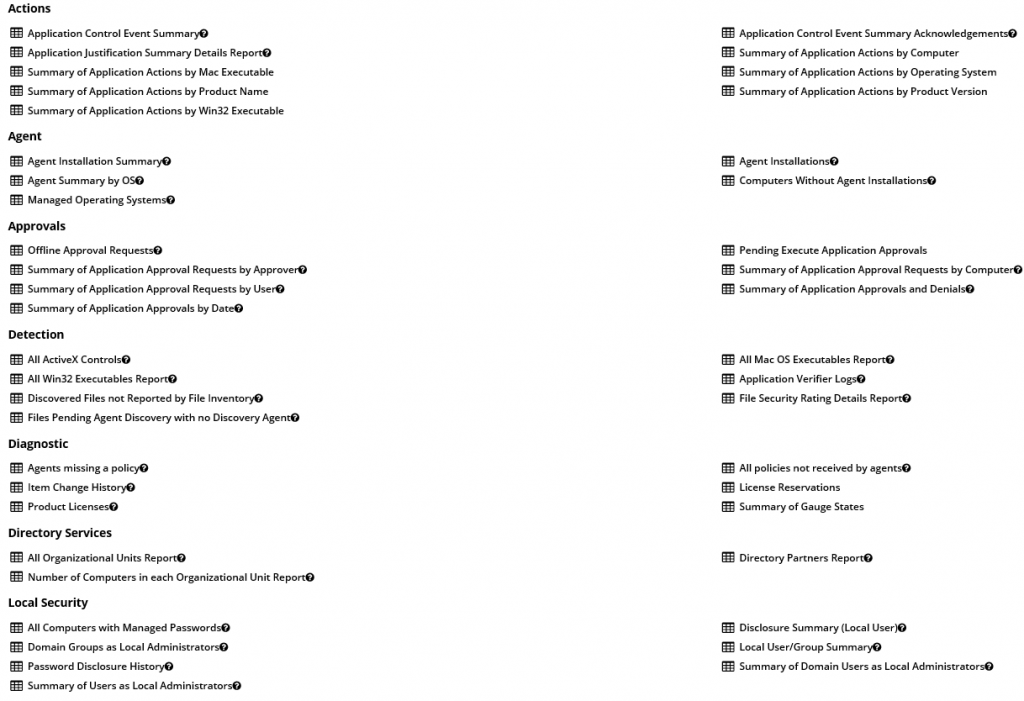

Администратор PM может получать по электронной почте различные оповещения: о сбоях в работе\недоступности агентов, о необходимости разрешения запуска приложения и т.д. Функция отчетности позволяет получить ряд отчетов о состоянии агентов, запускаемых приложениях, запросах на запуск приложений, обнаружении новых приложений на рабочих станциях и многих других. Интерфейс отчетов включает набор стандартных отчетов (Рисунок 6). Создавать собственные отчеты, к сожалению, нельзя.

Рисунок 6 – Варианты отчетов Privilege Manager

Интеграция

Интеграция с Virustotal. Для проверки репутации запускаемых программ в реальном времени PM может быть интегрирован с ресурсом Virustotal – это онлайн ресурс, использующий для анализа движки многих известных антивирусных продуктов, где можно проверить файлы и ссылки на предмет наличия вредоносного ПО.

Интеграция с ServiceNow. PM может быть интегрирован с системой управления инцидентами и изменениями ServiceNow. Эта интеграция, как и в случае с SS, включает проверку номеров заявок, их статуса и добавление элементов рабочих деталей в запрос.

Системные требования

Системные требования представлены в таблице ниже (Таблица 1). Компоненты можно разместить как на одном, так и на нескольких серверах. Обычно PM устанавливается на сервер SS.

| Веб-сервер | Сервер баз данных |

| Минимальные системные требования | |

| 4 CPU Cores | 4 CPU Cores |

| 8 GB RAM | 16 GB RAM |

| 40 GB Disk Space | 150 GB Disk Space |

| Windows Server 2008* R2 SP1 или более новые версии | Windows Server 2008 R2 SP1 или более новые версии |

| IIS 7 или более новые версии | SQL Server 2012 или более новые версии |

| .NET 4.6.1 или более новые версии | Collation SQL_Latin1_General_CP1_CI_AS |

| Powershell 3.0 или более новые версии | |

| Рекомендуемые системные требования | |

| 8 CPU Cores | 8 CPU Cores |

| 32 GB RAM | 64 GB RAM |

| 40 GB Disk Space | 500 GB Disk Space |

| Windows Server 2012 или более новые версии | Windows Server 2012 или более новые версии |

| IIS 7 или более новые версии | SQL Server 2012 или более новые версии |

| .NET 4.6.1 или более новые версии | 8 CPU Cores |

| Powershell 5.0 или более новые версии | |

| Требования для клиентов (агентов) | |

| CPU, RAM, Disk Space – соответствуют требованиям к ОС | |

| Windows XP SP 3, MacOS 10.11 (El Capitan) или более новые версии |

Таблица 1 – Системные требования Privilege Manager

Политика лицензирования

Стоимость PM определяется индивидуально под каждый проект. Она зависит от количества контролируемых серверов и рабочих станций. Если продукт покупается отдельно от SS, то минимально приобретаемая лицензия на количество агентов – 200.

Выводы

Thycotic Privilege Manager является полноценным решением для ограничения привилегий и контроля приложений. Удаление избыточных привилегий с конечных точек предотвращает атаки с помощью вредоносных программ, средства управления приложениями на основе политик поддерживают производительность сотрудников, а практические отчеты представляют ценность для руководителей и аудиторов.

Достоинства:

- простота развертывания, масштабирования и управления продуктом;

- широкие возможности по настройке политик безопасности;

- русскоязычная техническая поддержка.

Недостатки:

- отсутствие русской локализации, документация только на английском языке;

- отсутствие сертификата ФСТЭК России (получение пока не планируется).