Обзор PAM продукта Thycotic Secret Server

Привилегированные учетные записи

Привилегированные учетные записи – это учетные записи с максимально высокими правами и фактически неограниченным доступом к критичным данным и системам. Такие учетные записи обычно используют ИТ-администраторы, специалисты по информационной безопасности (ИБ), служба технической поддержки, подрядчики, аудиторы (в дальнейшем мы будем называть их всех просто «пользователями»). Привилегированные, а также служебные учетные записи, представляют одну из наиболее критичных уязвимостей в ИТ-инфраструктуре и являются серьезной угрозой при их компрометации.

Проблематика

Пароли от административных учетных записей чаще всего создаются вручную. Они недостаточно сложные, похожие друг на друга, редко меняются и могут храниться где угодно. Однажды созданный пароль может не меняться годами и к моменту, когда он понадобится, сотрудник, который его создавал, может либо уволиться, либо забыть где он хранит пароль.

Одни и те же служебные учетные записи могут использоваться в нескольких системах, пароли на них меняются куда реже или не меняются никогда. При смене пароля настройки приходится вручную корректировать в нескольких местах и вручную же перезапускать службы, задачи и пулы приложений.

К системам часто имеют доступ внешние подрядчики, и они знают пароли в открытом виде. Подрядчики и сотрудники имеют бесконтрольный доступ в любое время суток и точную последовательность их действий сложно отследить.

Пользователи часто передают пароли друг другу, неизвестно кто и когда ими пользовался. Увольнения оставляют за собой неиспользуемые учетные записи со старыми паролями. Программы и скрипты, которым нужен доступ к ИТ системам, хранят пароли в открытом виде в своем коде или в конфигурационном файле, и эти пароли никогда не меняются. А неучтенная административная учетная запись может использоваться для несанкционированного доступа, не привлекая внимание.

Угрозы

Риски, связанные с паролями привилегированных пользователей, реализуются довольно часто. Это может быть:

- подбор простых паролей и «случайный взлом» в рамках массовых атак по всему миру;

- бесконтрольная или «временная» передача паролей другим сотрудникам;

- кража паролей, которые хранятся в чистом виде;

- использование старых паролей уволенными сотрудниками и подрядчиками;

- использование чужих учетных записей;

- некорректные действия сотрудников и подрядчиков (ошибочно или злонамеренно).

К таким рискам приводит отсутствие парольных политик и проверок их выполнения:

- пароли недостаточно сложные и меняются редко или никогда (даже «заводские»);

- сотрудники знают пароли в открытом виде;

- администраторы используют похожие пароли от личных и корпоративных учетных записей, в том числе и привилегированных;

- при увольнении остаются незаблокированные учетные записи со старыми паролями.

Последствия для бизнеса могут быть очень тяжелыми:

- кража и уничтожение информации;

- длительная остановка бизнес процессов и ИТ сервисов;

- повреждение оборудования;

- урон репутации и пр.

Решение

Какие пути решения есть у обозначенной проблемы:

- выявление всех ИТ-ресурсов, привилегированных учетных записей и взаимосвязей, между ними;

- предоставление доступа таким образом, чтобы к ИТ-ресурсам мог обращаться только уполномоченный персонал в строго отведенное время;

- выполнение политик и правил доступа к ИТ-ресурсам и ИТ-инфраструктуре;

- аудит, оповещение, отчетность. Полная запись действий привилегированных пользователей с функцией аудита, чтобы в дальнейшем при расследовании можно было ответить на вопрос: кто, с какой целью и как долго пользуется привилегированным доступом.

Одним из продуктов на рынке, предназначенных для решения подобных задач, является программный комплекс PAM (Privilege Account Manager) от компании Thycotic – Secret Server (далее – SS).

Комплекс предназначен для реализации требований по контролю действий привилегированных пользователей и повышению безопасности удаленного доступа привилегированных пользователей к защищаемым информационным системам.

Почему Thycotic?

Как продукты Thycotic помогут снизить обозначенные риски?

После внедрения Thycotic в ИТ-инфраструктуру будет происходить следующее:

- пароли привилегированных учетных записей теперь хранятся в защищенном хранилище в шифрованном виде;

- пользователи привилегированных учетных записей не знают пароли в чистом виде;

- выполняются и контролируются парольные политики (сложность, частота смены);

- смена пароля привилегированных учетных записей осуществляется автоматически по расписанию;

- осуществляется автоматическое обнаружение новых учетных записей (как локальных, так и в Active Directory) и их постановка на контроль;

- подключение к контролируемым серверам и системам осуществляется только по заявкам;

- ведется видеозапись сессий подключений, а также журнал нажатия клавиш.

Thycotic Secret Server

Секрет

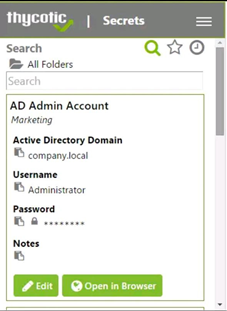

Что такое секрет в терминологии Thycotic?

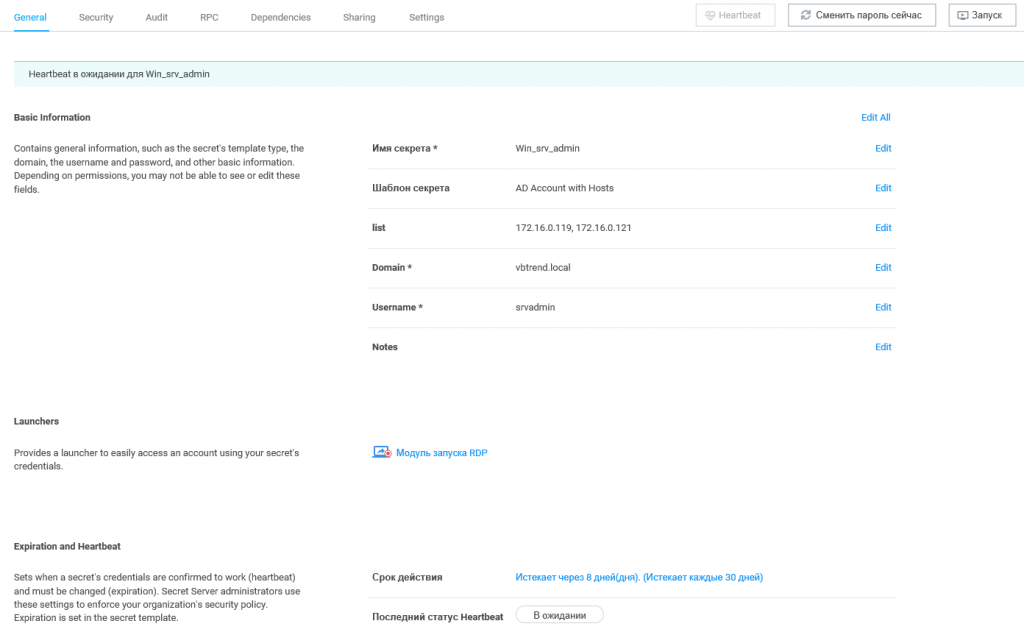

Секрет – это индивидуально названные наборы информации об авторизации, представляющие из себя сочетание наименования привилегированной учетной записи от определенной системы, её пароля и набора свойств (Рисунок 1).

Вся информация в поле ввода текста секрета надежно шифруется перед сохранением в базе данных, включая подробный контрольный журнал использования и просмотра.

Рисунок 1 – Свойства секрета учетной записи администратора Windows-сервера

Как видно из рисунка, пользователь секрета знает только адреса обслуживаемых им серверов и наименование привилегированной учетной записи. Пароль секрета, то есть пароль от привилегированной учетной записи, указанной в секрете, можно и нужно скрыть от пользователя (это настраивается индивидуально в свойствах секрета).

«Из коробки» SS поддерживает множество типов секретов:

- учетные записи Active Directory и Local Windows (RDP);

- Cisco Account;

- Cisco VPN Connection;

- Unix-системы (SSH, Telnet);

- ключи SSH;

- HP Ilo;

- MySQL, Microsoft SQL Server, Oracle;

- SAP;

- веб-аккаунты;

- пароли и пин-коды;

- банковские карты;

- и множество других.

Конечно, секрет можно создать вручную практически для любой системы.

Как это работает?

Пользователь получает доступ к SS через web-интерфейс, просматривает доступные ему секреты и «запускает» необходимый в данный момент. Запускает – подключается к системе с использованием секрета. Как видно из рисунка выше (Рисунок 1) при запуске секрета для доступа к Windows-системам запустится программа «Подключение к удаленному рабочему столу», в которую будут автоматически подставлены логин и пароль, указанные в секрете. При запуске SSH-секрета будет запущен модуль запуска PuTTY.

В SS множество преднастроенных модулей запуска (Remote Desktop, PuTTY, Website Login, Powershell Launcher, SQL Server Launcher, Sybase isql Launcher, z/OS Launcher, IBM iSeries Launcher), и, конечно, можно настроить собственные.

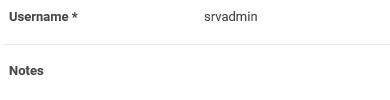

Главная панель администратора SS представлена на рисунке ниже (Рисунок 3). На ней отображается базовая статистика – статусы ротации пароля, проверки работоспособности секретов (Hearbeat), статистика используемых секретов, запросы на подтверждение запуска секретов и т.д.

Рисунок 3 – Главная панель Thycotic Secret Server

SS поддерживает различные вида авторизации пользователей – локальная, доменная, SAML, двухфакторная аутентификация (RSA токены, Google Authenticator, Duo Security).

Можно так же установить фирменное приложение «Thycotic Connection Manager», которое позволяет комфортно работать со всеми доступными пользователю секретами (приложение доступно для Windows и Mac OS).

Свойства секрета

Автосмена и сложность пароля

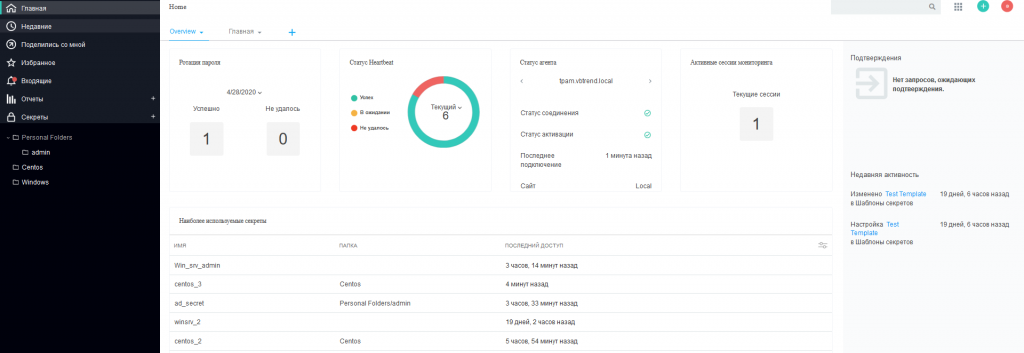

Удаленная смена паролей (Remote password change) позволяет секретам автоматически обновлять пароль привилегированной учетной записи на конечной системе. Секреты могут быть настроены для автоматического истечения срока действия, после чего SS автоматически генерирует новый надежный пароль и изменяет его в указанной в секрете системе. Сменить пароль можно и вручную в любое время.

Так же мы можем указать требования, предъявляемые к сложности генерируемого пароля. Так как пароли зашифрованные и используются фактически только SS, ничто не мешает нам указать любую длину пароля (максимально 999 символов). Главное, чтобы конечная система поддерживала такой пароль. Например, максимальная длина пароля в Windows 10 ограничена 127 символами.

Зависимости

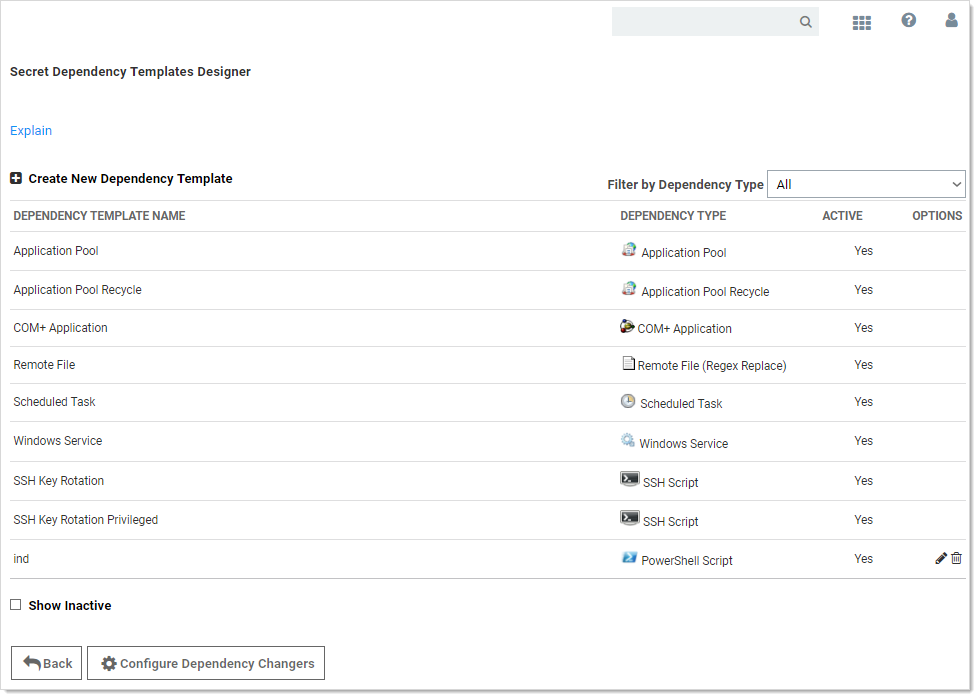

Ключевой особенностью SS является возможность создания секретов для служебных учетных записей, в том числе для учетных записей служб, где зависимые службы автоматически обновляются и перезапускаются при изменении пароля учетной записи службы. Администратор получает оповещение, если не удается перезапустить службу, указанную в зависимости секрета. Поддерживаемые типы зависимостей: пулы приложений IIS, перезапуск пула приложений IIS, запланированные задачи, службы Windows, пароли, встроенные в .ini, .config и другие текстовые файлы (Рисунок 5). Пользовательские зависимости могут быть созданы с использованием сценариев SSH, PowerShell или SQL.

Рисунок 5 – Зависимости

Автоматическое обнаружение учетных записей

SS имеет функцию обнаружения, которая позволяет автоматически находить созданные вручную локальные учетные записи Windows, домена Active Directory, Unix, VMware ESX/ESXi. Типы учетных записей и зависимостей, не поддерживаемые в SS, также можно обнаружить, написав сценарии PowerShell. Данная функция позволяет быстро импортировать учетные записи, найденные SS на указанных доменах или IP-адресах конечных систем.

Учетные записи, созданные в Active Directory, обнаруживаются автоматически после настройки интеграции SS и Active Directory. Обнаружение локальных учетных записей Windows, Unix, VMware ESX/ESXi осуществляется следующим образом: для каждой целевой системы создается секрет. Затем SS с заданной периодичностью подключается к каждой системе с использованием учетных данных в секрете и запрашивает список пользователей. Из обнаруженных учетных записей можно автоматически создать секрет, сменить пароль.

Таким образом практически исключается возможность несанкционированного создания привилегированной учетной записи.

Heartbeat

Функция Heartbeat позволяет секретам автоматически проверять учетные данные, содержащиеся в них, на правильность с заданным интервалом. Использование Heartbeat в отношении секретов обеспечивает актуальность этих учетных данных и может предупредить администраторов об изменении учетных данных вне SS. Heartbeat помогает управлять секретами и предотвращать их рассинхронизацию.

Если пароль в секрете не подходит (кто-то изменил пароль привилегированной учетной записи на удаленной системе), Heartbeat выдает ошибку и немедленно оповещает администратора SS.

Ограничение доступа к запускаемым сессиям

К ограничениям доступа к секретам относятся запрос доступа, двойная блокировка, ограничения ввода команд в SSH-сессии, ограничение по IP-адресу.

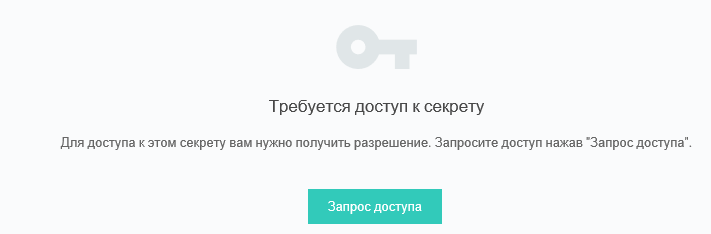

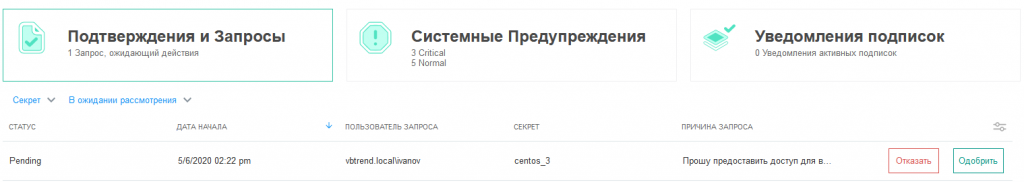

Запрос доступа с указанием даты, времени, и причины: для доступа к секрету пользователь запрашивает доступ и получает его только после подтверждения администратором SS, либо пользователем/несколькими пользователями по очереди, в заданной последовательности. Можно настроить цепочку согласований доступа с возможностью включения до 15 этапов согласования. Согласующий получает оповещение (по почте либо в интерфейсе SS) о необходимости разрешения доступа к секрету, и согласует либо отклоняет его в SS. Далее доступ должен согласовать следующий согласующий.

Так выглядит панель уведомлений.

Такие схемы согласования удобно применять, например, при выполнении работ подрядчиками.

Двойная блокировка – это функция, которая обеспечивает дополнительный уровень безопасности путем шифрования данных секрета дополнительно настраиваемым ключом шифрования, доступным только с дополнительным паролем, независимо от обычных прав доступа для входа в систему SS или физического доступа к компьютеру, на котором работает SS. Двойная блокировка использует технологию шифрования с закрытым и открытым ключами для безопасного совместного доступа. Помимо обычной авторизации в SS пользователю для того, чтобы расшифровать и просмотреть секрет, нужно ввести собственный, самостоятельно придуманный пароль.

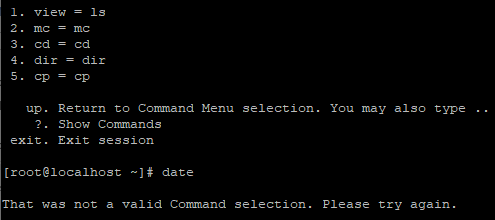

Для SSH и telnet секретов есть возможность настройки ограничения ввода команд. Пользователь сможет вводить только определенный набор команд, доступных ему – так называемый whitelist. Возможности создать blacklist пока нет.

Также существует возможность ограничения доступа к секрету по IP-адресу компьютера пользователя.

Эксклюзивный (монопольный) доступ

Функция check-out SS усиливает контроль за секретами, предоставляя эксклюзивный доступ (резервирование) одному пользователю. А если включен параметр Change Password on Check In, после входа в систему SS автоматически инициирует изменение пароля на удаленной системе. Никакой другой пользователь не может получить доступ к секрету, пока он используется. Это гарантирует, что если доступ к удаленному компьютеру осуществляется с использованием секрета, то пользователь, которым он был инициирован, был единственным с надлежащими учетными данными в тот момент времени.

Пользователь так же может указать на какое время «забирает в пользование» секрет.

Оповещения, аудит и отчеты

Администратор SS может получать оповещение (по почте и в интерфейсе SS) при просмотре и изменении секрета пользователями.

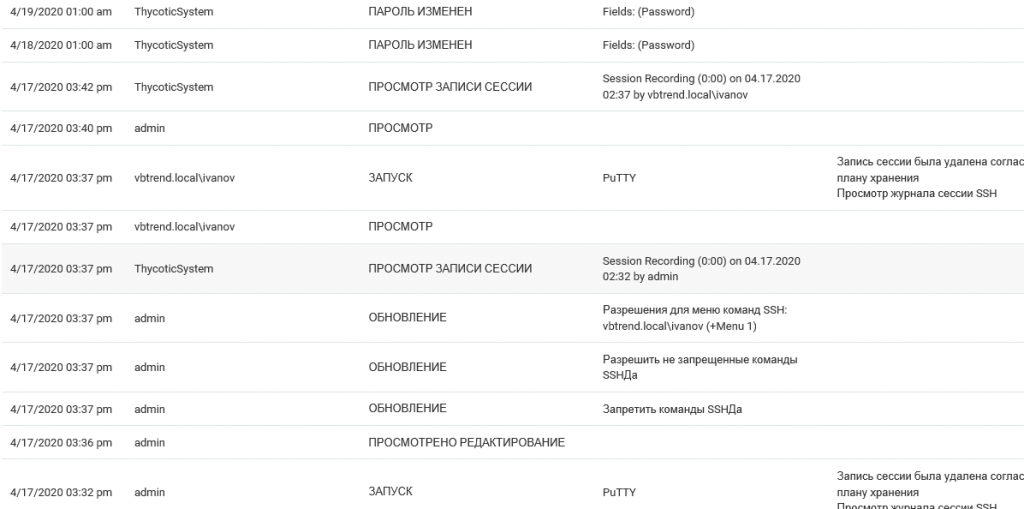

SS ведет полный аудит действий, проводимых с секретом – просмотр, запуск, редактирование, автоматическое изменение пароля, запись сессий и прочее (Рисунок 9).

Рисунок 9 – Аудит работы с секретом

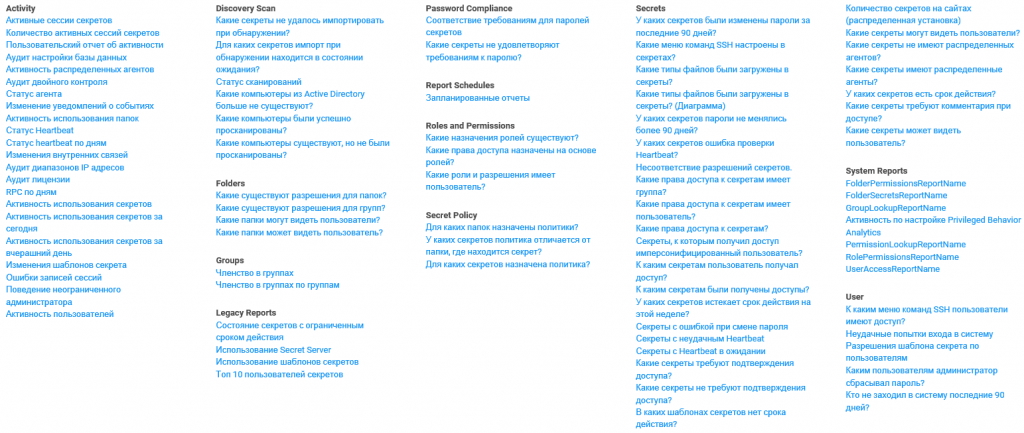

В дополнение к пользовательскому аудиту и индивидуальному аудиту секретов, функция отчетности предоставляет ряд отчетов о деятельности, пользователях и данных секретов. Интерфейс отчетов включает набор стандартных отчетов (Рисунок 10). Также можно создавать свои собственные отчеты на основе любых данных SS, таких как пользователь, аудит, разрешения и папки. Отчеты могут быть организованы для обеспечения доступа аудиторов и соответствия требованиям регуляторов.

Рисунок 10 – Виды отчетов

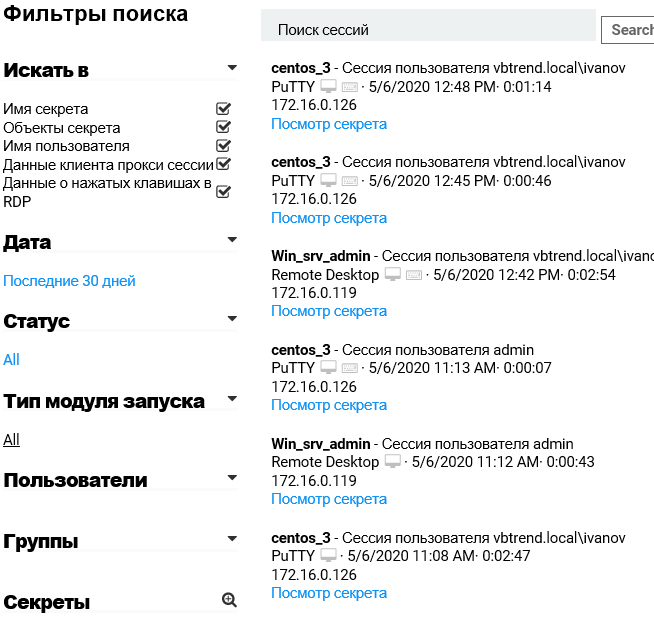

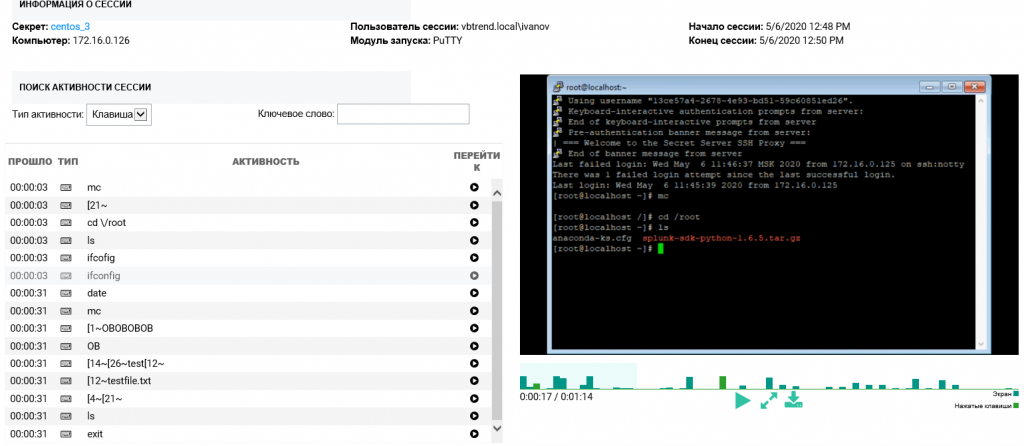

Запись сессий и проксирование

Существует 3 варианта записи сессий пользователей.

Базовая запись сессий. SS делает ежесекундные снимки экрана на клиентском компьютере. Снимки экрана пользователя собираются в видео, которое можно загрузить и воспроизвести в целях аудита и контроля безопасности. Администратор может наблюдать за сеансом пользователя в режиме реального времени. Так же можно отправить сообщение пользователю или принудительно завершить его сеанс.

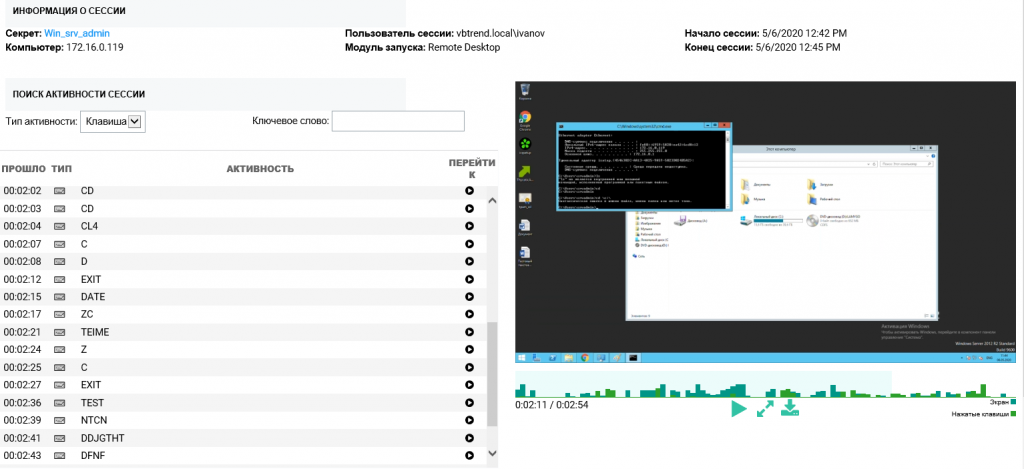

Запись проксированных сессий. Можно настроить SS в качестве прокси сервера. В этом случае все соединения пользователя с целевой системой будут проходить через SS. При записи таких сессий будут записываться нажатия клавиш. При просмотре записанного сеанса можно осуществлять поиск по введенным пользователем командам и активности сеанса и переходить к точкам воспроизведения видео. Воспроизведение также отображает карту активности, чтобы показать точки высокой активности, такие как изменения экрана, нажатия клавиш.

Для повышения уровня безопасности при проксировании сессией можно средствами стороннего Firewall ограничить удаленный доступ к конечной системе, разрешив доступ только с SS. Таким образом получить управление системой можно будет только через SS, при этом все действия будут записаны и протоколированы.

Рисунок 11 – Перечень записанных сессий

Рисунок 12 – Информация о сессии Windows

Рисунок 13 – Информация о сессии CentOS

Расширенная запись сеанса позволят еще больше расширить возможности записи, предлагаемые базовой записью сеанса. Для её работы нужно установить на целевую систему специальный агент Advanced Recording Agent (ASRA). При этом можно даже не настраивать секреты – запись сеансов будет осуществляться всегда, не зависимо от того как пользователь получил доступ к системе – через SS или напрямую. Агент доступен для 64-х битных версий ОС Windows и корректно функционирует только на англоязычной ОС (в дальнейшем будет поддерживаться и русский язык).

Помимо обычных функций (запись экрана, нажатия клавиш) функции расширенной записи сеанса включают в себя:

- регистрация всех процессов, запущенных и остановленных во время сеанса пользователя;

- поиск в видео активности, чтобы найти места, где находятся определенные действия, такие как определенные нажатия клавиш или запущенные процессы;

- запись дополнительных данных при воспроизведении, таких как текущее активное окно, используемые процессы и нажатия клавиш в сеансе.

Мобильное приложение

Для доступа к SS со смартфонов разработана мобильная версия приложения Thycotic PAM. Приложение доступно для Android и iOS. С помощью мобильного приложения можно создавать, редактировать и запускать секреты, получать различные уведомления, в том числе о запросах доступа к секретам, утверждать доступы к секретам. Поддерживаются вход в систему с помощью биометрической и многофакторной аутентификации.

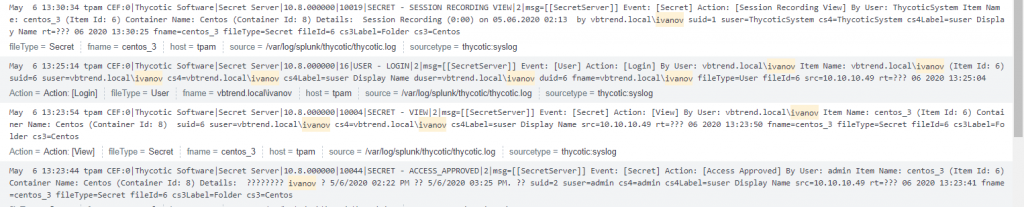

Возможности интеграции

Интеграция с SIEM. SS может передавать события в сервер Syslog в формате CEF. Все события обработчика событий и важные записи системного журнала отправляются на сервер Syslog, который указывается в конфигурации. События содержат такие данные, как информация о пользователе, время доступа к секрету, действие с секретом, IP-адрес компьютера пользователя и другие важные сведения. На рисунке ниже – пример записи событий SS в Syslog.

Рисунок 15 – События SS в Syslog

Интеграция с HSM. Можно настроить SS для использования аппаратного модуля безопасности (HSM). HSM – это аппаратное устройство, которое выполняет аппаратное шифрование и дешифрование. Поскольку ключи шифрования хранятся в самом аппаратном устройстве (и никогда не покидают устройство), HSM повышает безопасность зашифрованных данных. Поддерживаемые HSM включают SafeNet, Thales PCI или сетевые HSM. Можно также использовать парные PCI HSM для аварийного переключения. SafeNet и Thales HSM сертифицированы по стандарту FIPS 140-2 и являются типом HSM, наиболее часто используемым государственными и военными заказчиками.

Для работы SS не требуется HSM, но он доступен в качестве опции для сред, где требуется самый высокий уровень безопасности.

Интеграция с системами заявок. SS может быть интегрирован с системами управления инцидентами и изменениями BMC Remedy’s, ServiceNow. Эта интеграция включает проверку номеров заявок, их статуса и добавление элементов рабочих деталей в запрос.

Возможна интеграция практически с любой системой тикетов, поддерживающей API PowerShell. Это может быть REST API, SOAP API или собственные вызовы.

Интеграция со сканерами безопасности. SS может быть интегрирован со сканерами безопасности\уязвимостей, такими как Qualys, Nessus и с любыми другими, поддерживающими API. Интеграция выполняется для того, чтобы сканеры безопасности извлекали из Thycotic привилегированные учетные записи для сканирования целевых систем.

Резервное копирование

Встроенные средства резервного копирования позволяют осуществлять ручное и запланированное резервное копирование баз данных и каталогов IIS SS. Чтобы предотвратить слишком большой рост каталога копий, можно также определить количество резервных копий. В зависимости от ограничений по размеру или по решению администратора баз данных резервное копирование базы данных может либо усекать журнал транзакций, либо сохранять его нетронутым.

Кластеризация

SS в зависимости от редакции поддерживает кластеризацию и распределенную установку (Multi-Site). SS может работать с несколькими интерфейсными веб-серверами. Кластеризация предлагает избыточную систему, чтобы ограничить потенциальное время простоя из-за отказа какого-либо экземпляра. Кластеризация также позволяет пользователям балансировать нагрузку для повышения производительности.

Обновление

Обновление SS осуществляется в ручном режиме. SS обнаруживает доступное обновление, предлагает его скачать и запустить. Процесс обновления занимает 5-10 минут, а при наличии HA кластеризации active-active обновление проходит без остановки сервиса, поскольку одновременно могут работать узлы кластера разных версий, их можно обновить по очереди.

Системные требования

Системные требования представлены в таблице ниже (Таблица 1). Компоненты можно разместить как на одном, так и на нескольких серверах.

| Веб-сервер | Сервер баз данных |

| Минимальные требования для базовых развертываний | |

| 2 CPU Cores | 2 CPU Cores |

| 4 GB RAM | 4 GB RAM |

| 25 GB Disk Space | 50 GB Disk Space |

| Windows Server 2008 R2 SP1-2019 | Windows Server 2008 R2 SP1-2019 |

| IIS 7 or или более новые версии (64-bit) | SQL Server 2012-2019 |

| .NET 4.5.1 или более новые версии | Collation SQL_Latin1_General_CP1_CI_AS |

| Рекомендуемые требования для базовых развертываний | |

| 4 CPU Cores | 4 CPU Cores |

| 16 GB RAM | 16 GB RAM |

| 25 GB Disk Space | 100+ GB Disk Space |

| Windows Server 2012-2019 | Windows Server 2012-2019 |

| IIS 7 or newer (64-bit) | SQL Server 2012-2019 |

| .NET 4.6.1 или более новые версии | Collation SQL_Latin1_General_CP1_CI_AS |

| Требования для расширенного развертывания | |

| 8 CPU Cores | 8 CPU Cores |

| 16 GB RAM | 16 GB RAM |

| 25 GB Disk Space | 100+ GB Disk Space |

| Windows Server 2012-2019 | Windows Server 2012-2019 |

| IIS 7 or newer (64-bit) | SQL Server 2012-2019 |

| .NET 4.6.1 или более новые версии | Collation SQL_Latin1_General_CP1_CI_AS |

| Основные требования для записи сессий | |

| 8 CPU Cores | 8 CPU Cores |

| 16 GB RAM | 16 GB RAM |

| 25 GB Disk Space | 100+ GB Disk Space |

| Windows Server 2012 или более новые версии | Windows Server 2012 или более новые версии |

| IIS 7 или более новые версии | SQL Server 2012 или более новые версии |

| .NET 4.6.1 или более новые версии | |

| Требования для расширенной записи сессий | |

| 8 CPU Cores | 8 CPU Cores |

| 32 GB RAM | 32 GB RAM |

| 50 GB Disk Space | 100+ GB Disk Space |

| Windows Server 2012 или более новые версии | Windows Server 2012 или более новые версии |

| IIS 7 или более новые версии | SQL Server 2012 или более новые версии |

| .NET 4.6.1 или более новые версии |

Таблица 1 – Системные требования

Политика лицензирования и редакции

Стоимость SS определяется индивидуально под каждый проект. Она зависит от количества пользователей SS и набора опций, необходимых Заказчику (заполняется анкета). В результате определяется вариант архитектуры SS и его редакция. Существует также и бесплатная редакция, но в ней отсутствует большинство необходимых функций и есть ограничение на количество секретов (250) и пользователей (10).

Типы лицензий:

- бессрочная + поддержка и обновление с 1 года;

- годовая подписка;

- годовая подписка на облако.

Основные функции продукта, доступные во всех редакциях (кроме бесплатной):

- шифрование AES 256 / SHA-512;

- двухфакторная аутентификация (RSA токены, Google Authenticator, Duo Security);

- поддержка RDP / PuTTY (SSH, Telnet);

- заполнение паролей в Web;

- RDP/SSH –прокси;

- интеграция с Active Directory;

- разделение секретов по каталогам;

- хранение файлов и ключей шифрования (например, для подключений SSH);

- скрытие паролей;

- изменение паролей в сети вручную и по расписанию;

- проверка работоспособности паролей;

- политики доступа к секретам;

- роли пользователей для настройки доступа;

- ограничение доступа по IP;

- обнаружение локальных учетных записей;

- импорт / Экспорт учетных записей и паролей;

- доступ с мобильных телефонов;

- аудит и отчетность (70 стандартных отчетов);

- оповещения по E-mail;

- подписка на события;

- планировщик отчетности;

- комментирование действий;

- интеграция со сканерами безопасности;

- интеграция с системами CRM;

- Web API для интеграции через HTTPS;

- распределённые агенты (1 агент включен в базовую лицензию);

- автоматические резервные копии;

- режим неограниченного администратора.

Сравнение редакций SS приведено в таблице ниже (Таблица 2).

| FREE | VAULT | PROFESSIONAL | PLATINUM | |

| Количество секретов | 250 | Не ограничено | Не ограничено | Не ограничено |

| Количество пользователей | 10 | 25 | От 5 | От 10 |

| Защищенная среда и управление паролями | ||||

| Шифрование AES 256 / SHA-512 | Да | Да | Да | Да |

| Двухфакторная авторизация (RSA токены, Google Authenticator, Duo Security, и т.д.) | Только email | Да | Да | Да |

| Разделение секретов по каталогам | Да | Да | Да | Да |

| Приложение файлов и ключей | Да | Да | Да | Да |

| Роли пользователей для настройки доступа | Да | Да | Да | Да |

| Интеграция с Active Directory | Да | Да | Да | Да |

| Поддержка RDP / PuTTY (SSH, Telnet) | Да | Да | Да | Да |

| Заполнение паролей в Web | Да | Да | Да | Да |

| Импорт / Экспорт | Да | Да | Да | Да |

| Доступ с мобильных телефонов | Да | Да | Да | Да |

| Скрытие паролей | Да | Да | Да | Да |

| Аудит и отчетность | Да | Да | Да | Да |

| Оповещения по E-mail | Да | Да | Да | Да |

| Автоматические резервные копии | Да | Да | Да | Да |

| Ограничения доступа по IP | Да | Да | Да | Да |

| Автоматизация | ||||

| Изменение паролей в сети | Да | Да | ||

| Проверка работоспособности паролей | Да | Да | ||

| Политики доступа к секретам | Да | Да | ||

| Распределённые агенты | Опция | Опция | ||

| Обнаружение | ||||

| Обнаружение локальных учетных записей и записей в AD | Да | Да | Да | |

| Правила автоматического обнаружения | Опция | Да | ||

| Управление служебными учетными записями и их зависимостями | Опция | Да | ||

| Расширенные аудит и отчеты | ||||

| Подписка на события | Да | Да | ||

| Планировщик отчетности | Да | Да | ||

| Пользовательские отчеты | Да | Да | ||

| Соответствие требованиям | ||||

| Соответствие требованиям FIPS | Да | Да | ||

| Бизнес-процессы | ||||

| Комментирование действий | Да | Да | ||

| Запрос доступа до секретов | Опция | Да | ||

| Двойная блокировка | Опция | Да | ||

| Эксклюзивный доступ до секретов | Опция | Да | ||

| Интеграция с поддерживаемыми системами заявок | Опция | Да | ||

| Интеграция | ||||

| Интеграция со сканерами безопасности | Да | Да | ||

| Интеграция с системами CRM | Да | Да | ||

| Интеграция SAML | Да | Да | ||

| Интеграция с SIEM | Да | Да | ||

| Интеграция IBM z/OS | Да | |||

| Интеграция SAP | Да | |||

| Интеграция с HSM | Да | Да | ||

| Мониторинг и управление сессиями | ||||

| RDP/SSH -прокси | Да | Да | ||

| Запись сессий подключения | Да (до 50 секретов). Опция (свыше 50 секретов) | Да | ||

| Мониторинг сессий подключения | Да (до 50 секретов). Опция (свыше 50 секретов) | Да | ||

| Запись нажатых клавиш | Да (до 50 секретов). Опция (свыше 50 секретов) | Да | ||

| Защита UNIX | ||||

| Управление привилегированными записями UNIX (UNIX SUPM) | Опция | Да | ||

| Управление ключами SSH | Опция | Да | ||

| Поддержка сценариев | ||||

| Web API для интеграции через HTTPS | Да | Да | ||

| API для приложений и SDK | Да | Да | ||

| Изменение паролей через PowerShell | Опция | Да | ||

| Настройка зависимостей через PowerShell | Опция | Да | ||

| Зависимости SQL | Опция | Да | ||

| Зависимости SSH | Опция | Да | ||

| Интеграция с остальными системами заявок | Опция | Да | ||

| Режим неограниченного администратора | Да | Да | Да | Да |

| Поддержка кластеризации | Опция | Да | ||

| Гео-репликация | Опция |

Таблица 2 – Сравнение редакций Secret Server

Выводы

Thycotic Secret Server – полноценное многофункциональное решение для управления привилегированными учетными записями, обладающее всеми необходимыми функциями для успешного решения поставленных задач. С помощью SS решается проблема слабых и редко меняющихся паролей, контроля неиспользуемых и устаревших учетных записей, осуществляется построение системы управления доступом для системных администраторов и других привилегированных пользователей. Механизмы контроля позволяют настроить доступ к защищаемым серверам, устройствам и сервисам без раскрытия реальных паролей. Система мониторинга позволяет записывать все сеансы работы как в текстовом, так и в видео формате.

Продукт обладает широкими функциями по автоматизации и интеграции. Автоматизация достигается за счет возможности смены паролей по расписанию, заданию политик безопасности и учету необходимых зависимостей. Продукт интегрируется с браузерами, каталогами пользователей, SIEM-системами и системами управления заявками. Внешние продукты и сервисы можно интегрировать с SS за счет использования API и возможности подключения PowerShell скриптов. SS соответствует международным нормам HIPPS, PCI DSS, SOX, MASS, FISMA и NIST.

Достоинства:

- поддержка секретов различных типов, возможность хранения не только учетных записей, но и другой чувствительной информации (файлов);

- простота развертывания, масштабирования и управления продуктом;

- поддержка большинства протоколов, используемых для администрирования серверов и сетевого оборудования;

- возможность записи сеансов и просмотра сеансов в режиме реального времени;

- широкие возможности по интеграции и кастомизации продукта;

- наличие документации на русском языке;

- русскоязычная техническая поддержка.

Недостатки:

- незавершенность локализации — в продукте изначально отсутствует русский язык. Перевод доступен в виде xml-файлов, которые заменяются вручную и имеют ряд не переведенных строк;

- отсутствие сертификата ФСТЭК России (в настоящий момент сертификация не планируется).